Basierend auf der GDPR / DSGVO Demopalooza hier das Demo zu Cloud App Security (CAS).

Wie immer aufgeteilt in zwei Bereiche: Das „Why“ und das „How„:

Why

Grade bei dem Thema GDPR/DSGVO, wo es darum geht genau zu wissen was-wo-wann-von/durch-wen mit Daten passiert ist das Thema „Schatten IT“ nicht zu vernachlässigen. Grade in dem Übergang von einer on-prem zu einer mobilen Arbeitsweise kommt es in 99,999% der Unternehmen vor, dass Daten über Cloud Dienste (OneDrive for consumer, Dropbox, etc) geshared werden, weil die Nutzer keine andere Möglichkeit gefunden haben um „mal eben“ größere Dokumente mit Externen (idealer Weise zu Business Zwecken 😉 ) zu teilen.

D.h. durch die Zwangs-Limitierungen, die durch fehlende Anpassungen, Willen oder Können (z.B. das viel zu häufig vorkommende „Cloud ist böse“ Vorurteil) entstanden sind, wurden User förmlich dazu gezwungen sich ihren eigenen Weg (aka ShadowIT) zu suchen. Dadurch hat die IT typischerweise sowohl die Übersicht, als auch die Steuerungsmöglichkeiten für Daten (zum Teil) verloren.

Genau hier setzt das Thema Cloud App Security an – zum einen, um einen Einblick in die [nicht IT freigegebenen] Cloud Dienste zu bekommen, aber auch um die Hoheit über diese zurückzuerlangen.

@Interessierte Kunden: wir unterstützen gerne dabei Partner zu finden, die dieses Thema ganzheitlich unterstützen. Bitte sprechen sie hierzu ihren dedizierten Microsoft Ansprechpartner an

@Interessierte Partner: wir unterstützen gerne dabei in dem Thema die notwendige Readiness aufzubauen, so dass ihr das Thema bei und mit Kunden umsetzen könnt. Bitte sprecht dazu euren PDM/PTS oder Andreas oder mich direkt an.

How

- Öffnen eines In-Privat Browsers

- Besuchen des Links: Microsoft Defender for Cloud Apps (MDCA)

- Als erster Schritt möchten wir erfahren, welche Dienste aus unserem Netzwerk überhaupt genutzt werden. Hierfür benötigen wir Logfiles aus unserem Proxy oder Firewall – die bekanntesten Anbieterformate werden von MDCA unterstützt. Oder – sofern vorhanden und konnektiert – über die direkte Verbindung zu Microsoft Defender for Endpoint (MDE).

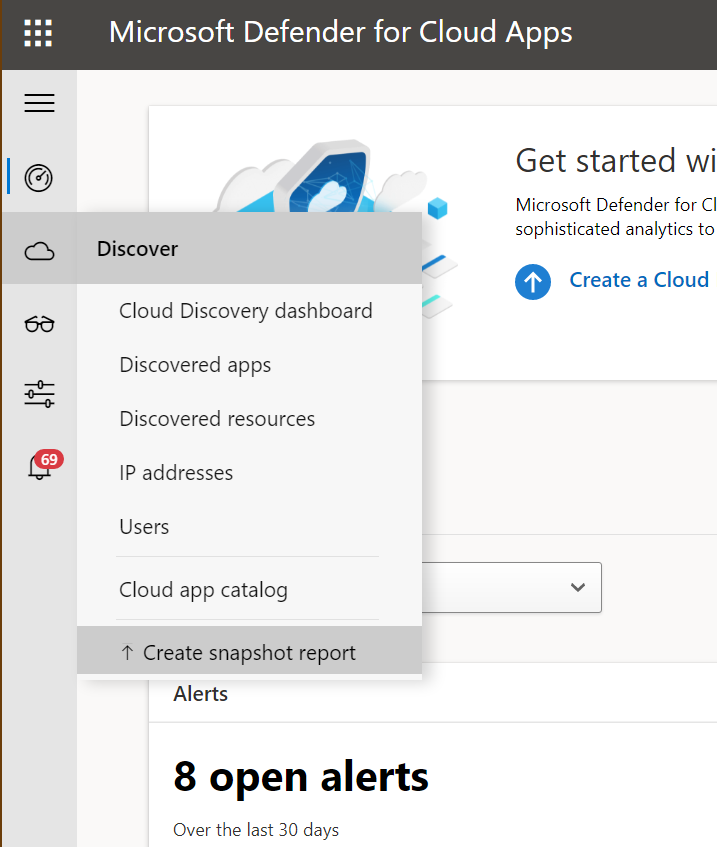

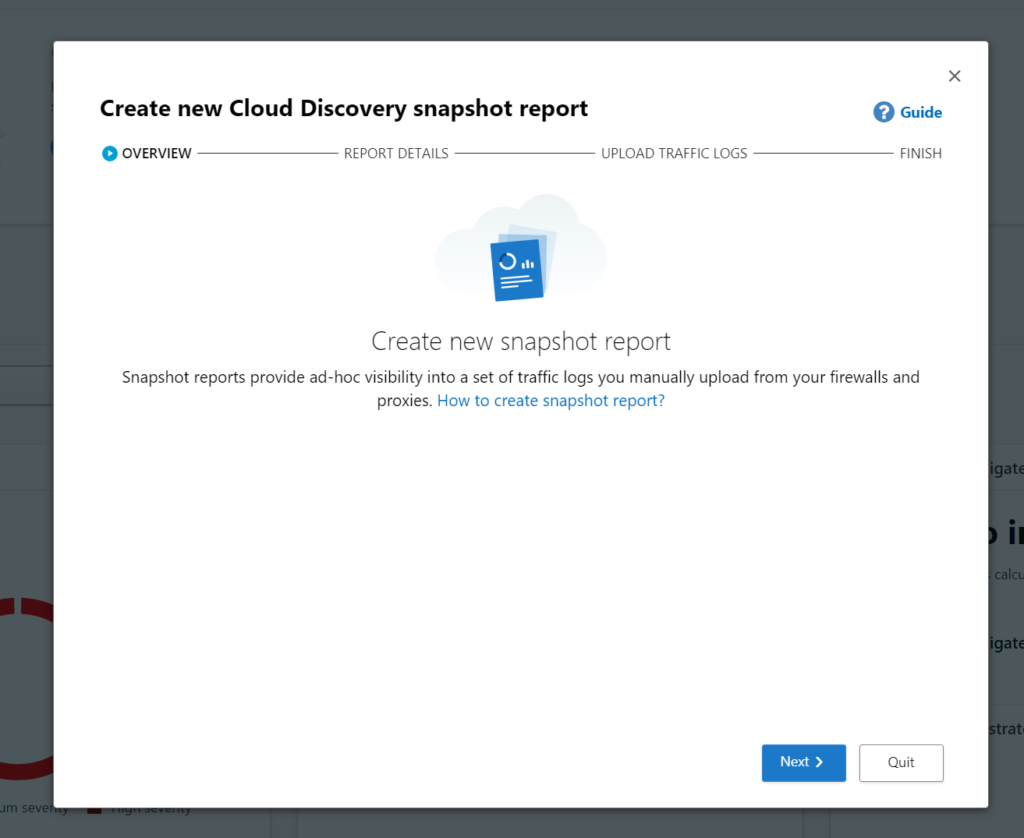

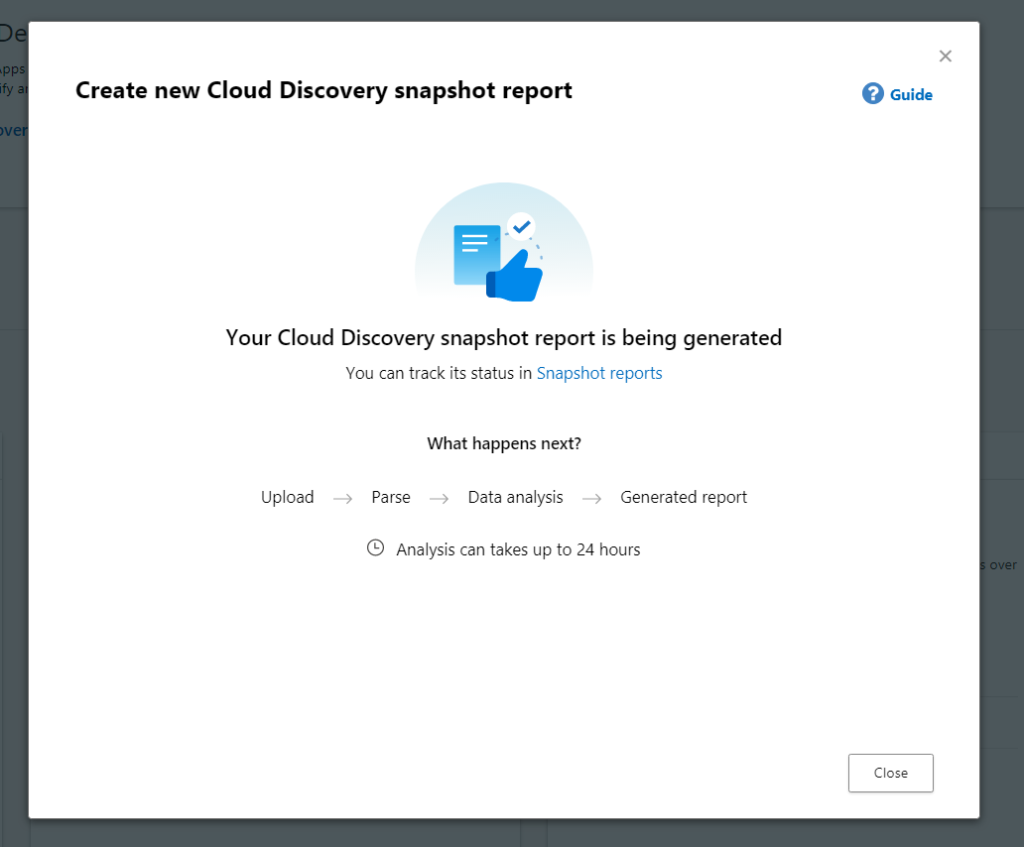

Für die Analyse muss im oberen Bereich auf „Discover“->Create Snapshot Report geklickt werden

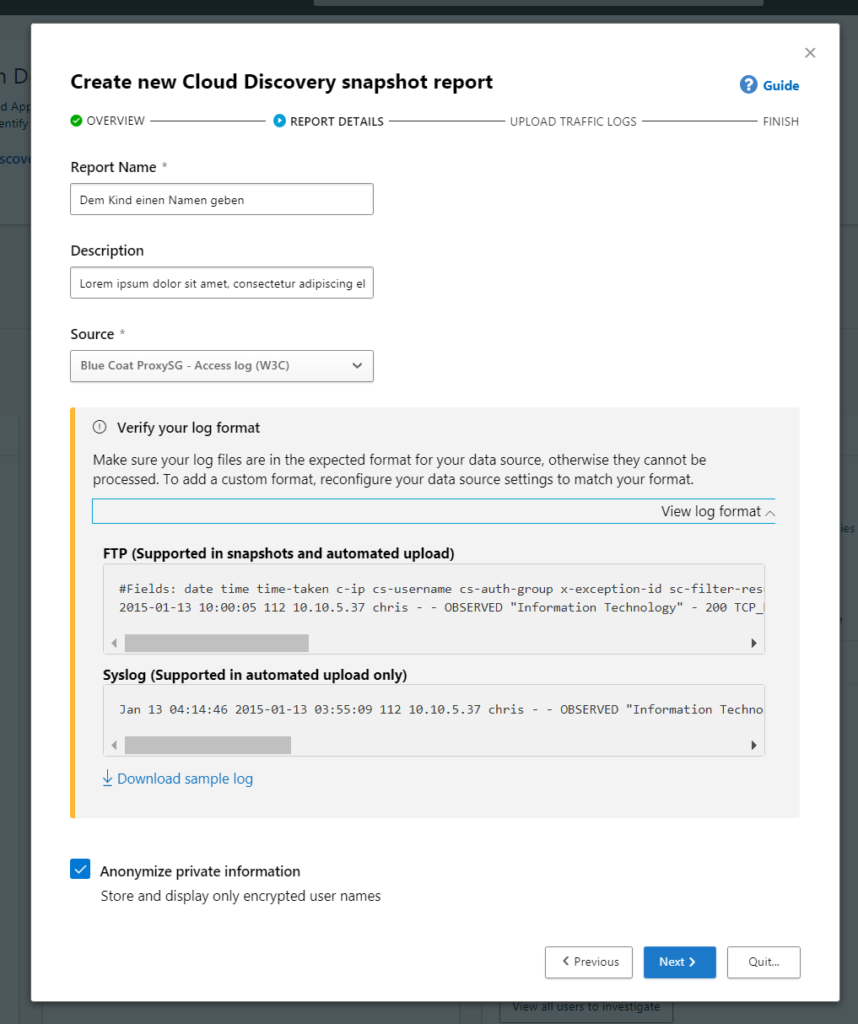

- Nach Click auf „next“ muss im nächsten Schritt zuerst ein adäquater Name für den Snapshot gewählt werden, ggf. eine Description eingetragen und die richtige „Source“ – also letztlich das Format der Logfiles ausgewählt werden.

WICHTIG: insb. solange noch keine Zustimmung seitens CISO *und* Betriebsrat vorliegt unbedingt die Option „Anonymize private information“ auswählen!

Wer gerne mit Sampledaten starten möchte, muss anders als früher schon in diesem Schritt auf „View log format“ klicken um sich Demodaten herunter zu laden:

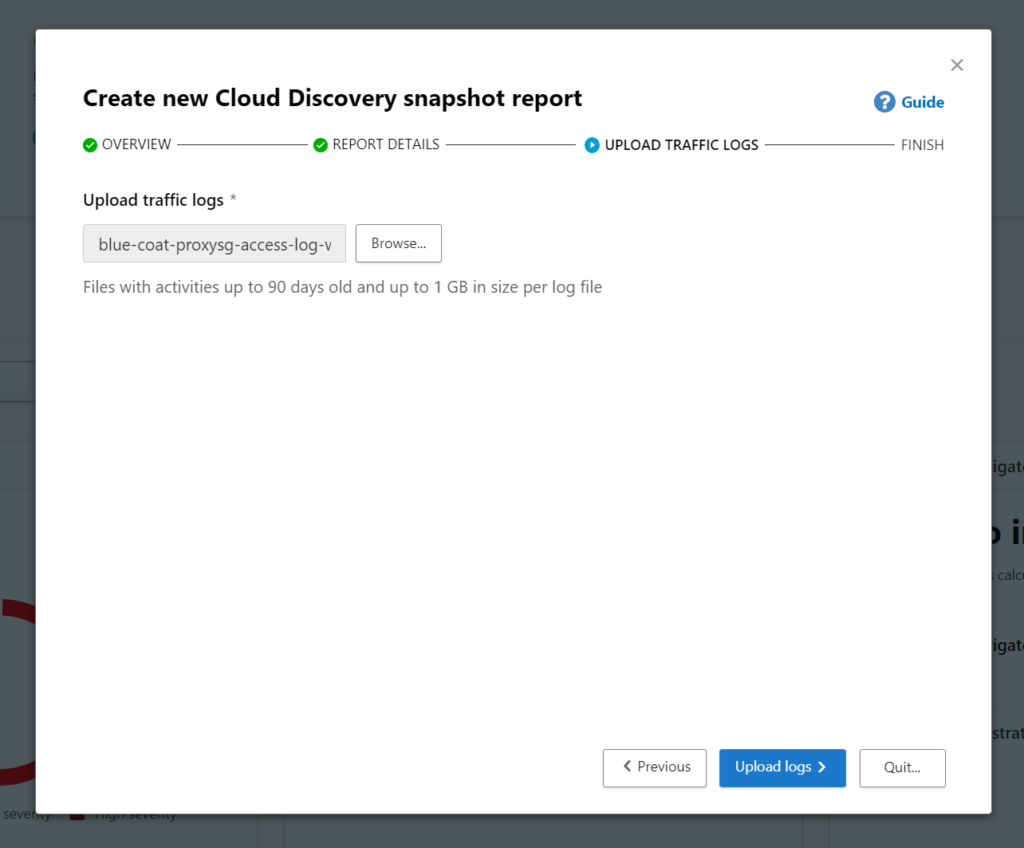

- Anschließend ein passendes Logfile zur Untersuchung eines „Snapshots“ hochgeladen werden. Aus Zeitgründen zeigen wir nur, wie das Ergebnis aussehen könnte – sofern ein passendes Log und genügend Zeit vorliegt kann dies natürlich auch „in Echt“ durchgeführt werden.

- Nachdem wir nun also die Dienste kennen [und außerhalb der Demo uns bei den externen Diensten angemeldet haben und unseren CAS mit den Management APIs verbunden haben – das ist in der Kürze der Demo nicht realisierbar, referenziere ich hier nur direkt angeschlossene Microsoft Dienste, dies könnten aber genauso gut supportete 3rd party Cloud Dienste sein], sollten wir auch Verantwortung und daraus resultierende Aktionen übernehmen.

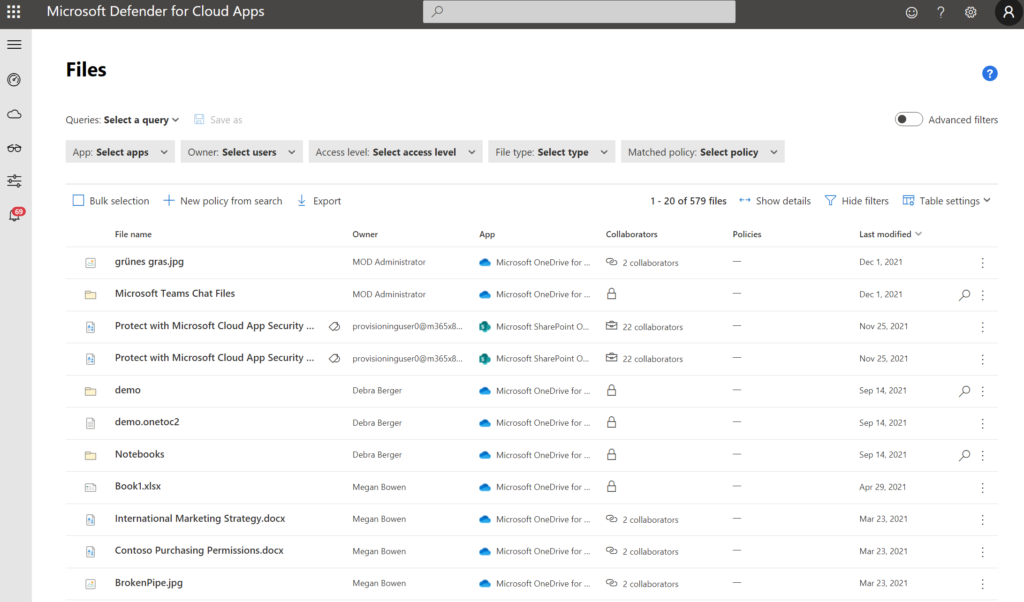

Dazu im Seitenmenu auf „Investigate“ klicken - Dort dann „Files“ auswählen

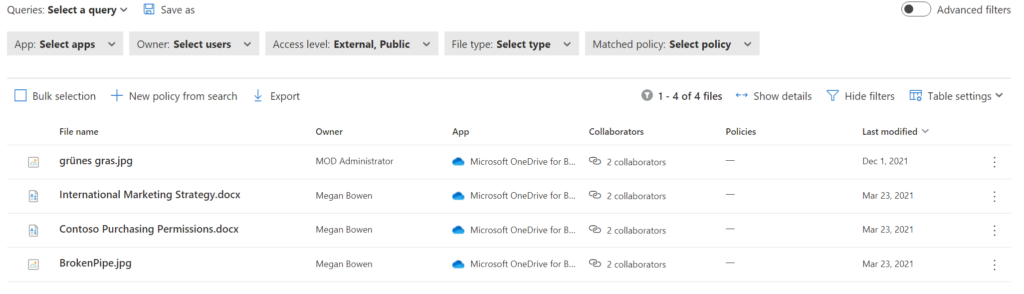

- In der neuen Ansicht erhält man genauere Einblicke in die gespeicherten Daten. Insb. Dateien, die gegen Policy verstoßen, also z.B. „everyone read“ sollten als erstes analysiert werden. Hierzu unter „Access level“ -> „External“ bzw. „Public“ auswählen

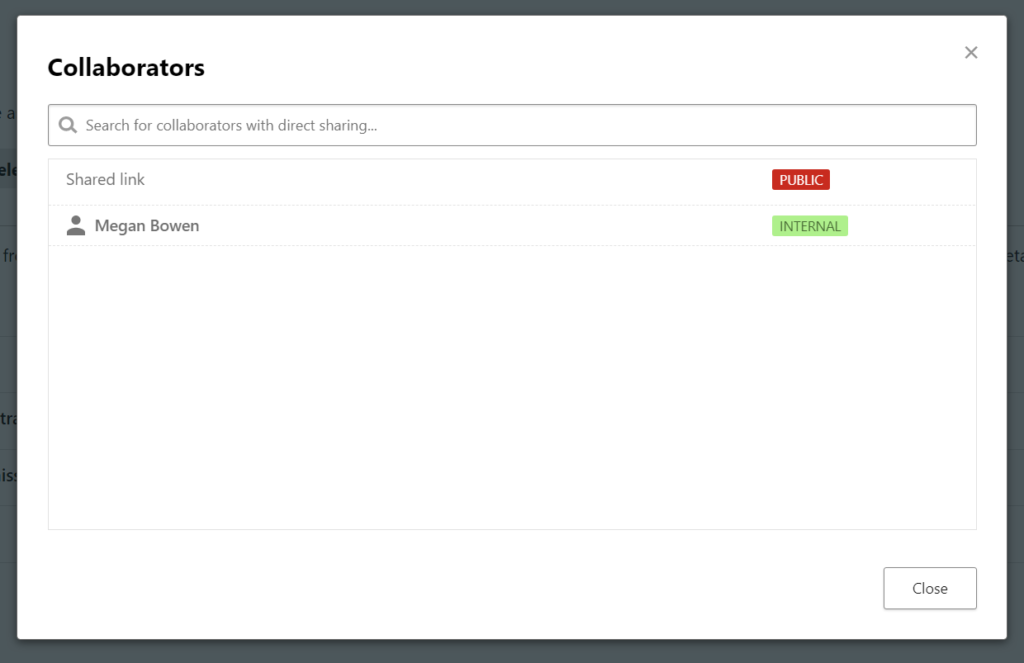

- Beim Click auf „x Collaborators“ kann die aktuelle Sharingeinstellung offenbart werden

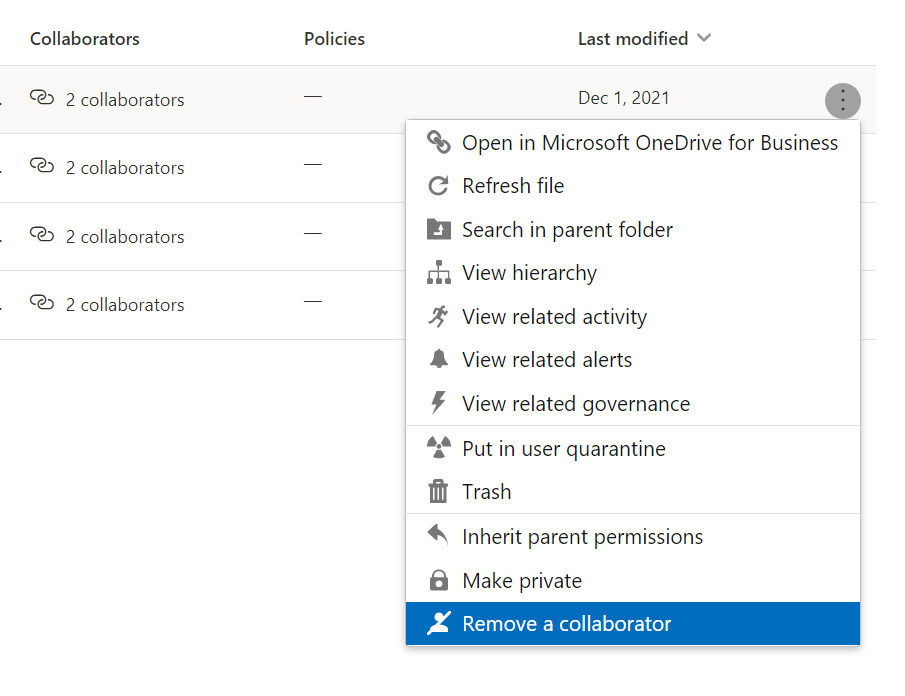

- Dies wollen wir nun ändern, da dieses Sharing gegen unsere Datapolicy verstößt. Dazu den Sharing Dialog schließen und die drei vertikalen Punkte oben rechts an der Datei drücken um den Managementdialog für die Datei einzublenden

- Nun noch durch click auf „Make private“ die Freigaben entfernen.

Extended:

Grade bei dem Thema „Schatten IT“ ist der erste Schritt vorrangig überhaupt die von den Nutzern zu (un) recht verwendeten Anwendungen/Apps zu identifizieren.

Wenn wie oben beschrieben Daten z.B. über einen Snapshot in das System geladen worden ist, dann sollte der erste Schritt sein die verwendeten Anwendungen zu prüfen und ggf. Actions zu ergreifen.

Der Einfachheit halber hier nur die rudimentären Schritte:

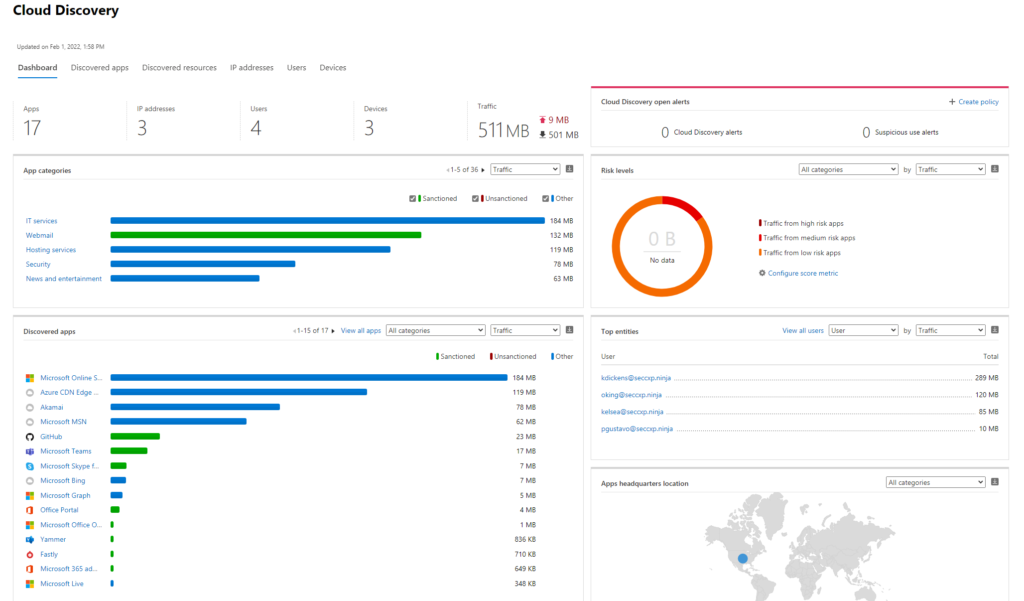

- Im Dashboard kann in der App Übersicht bereits ein gutes (oder ggf. auch schlechtes 😉 ) Gefühl entwickelt werden, wie die tatsächliche Cloud App Nutzung im Unternehmen erfolgt:

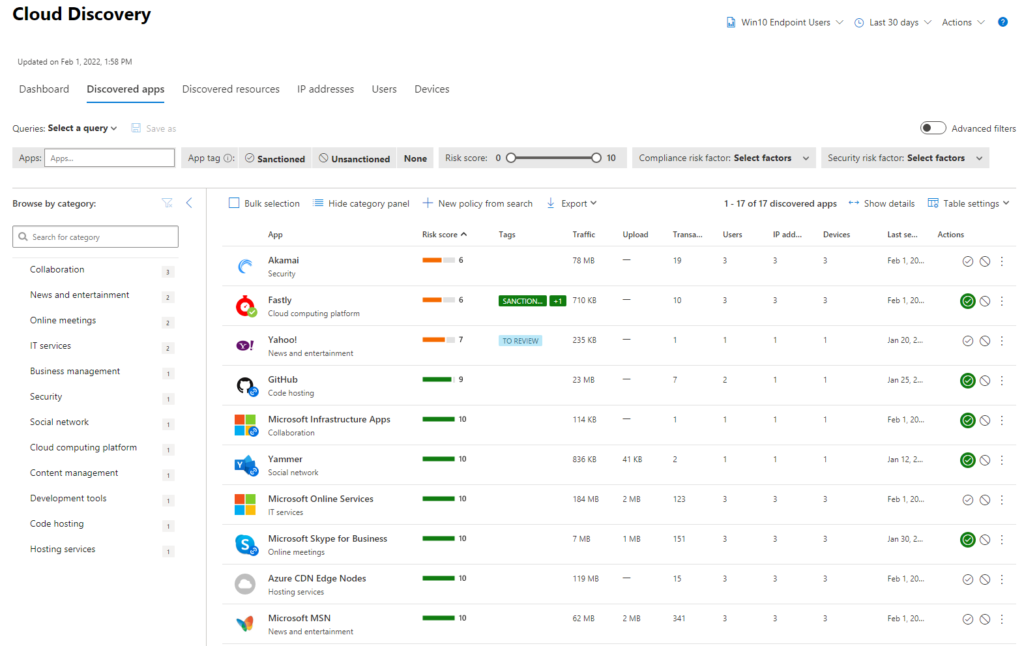

- Klick auf Discover->Discovered apps

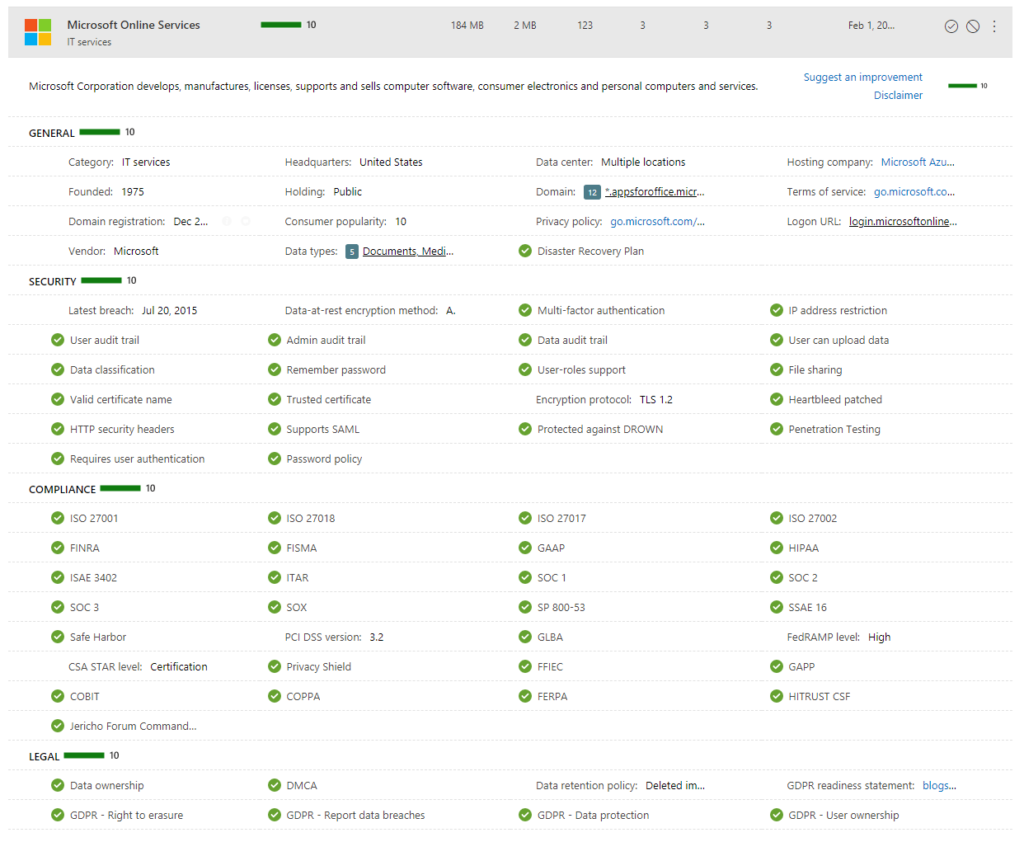

- Um sich dann der Liste der gefundenen Apps anzunehmen oder zumindest zu verstehen, welche Apps tatsächlich genutzt werden. Die Gründe für die jeweilige Bewertung kann in der genaueren Ansicht der jeweiligen App (Klick auf eine Reihe) angeschauen werden:

Die Darstellung der Features/Security Merkmale einer App dienen vorrangig dazu sich ein schnelles Bild von einer App zu machen – grade, und das kommt häufiger vor als man denken mag, von Apps von denen man noch nie gehört hat.

Das befreit natürlich nicht davon später eine ausführliche Bewertung einer App durchzuführen, kann aber für Priorisierung oder akute Handlungen genutzt werden.

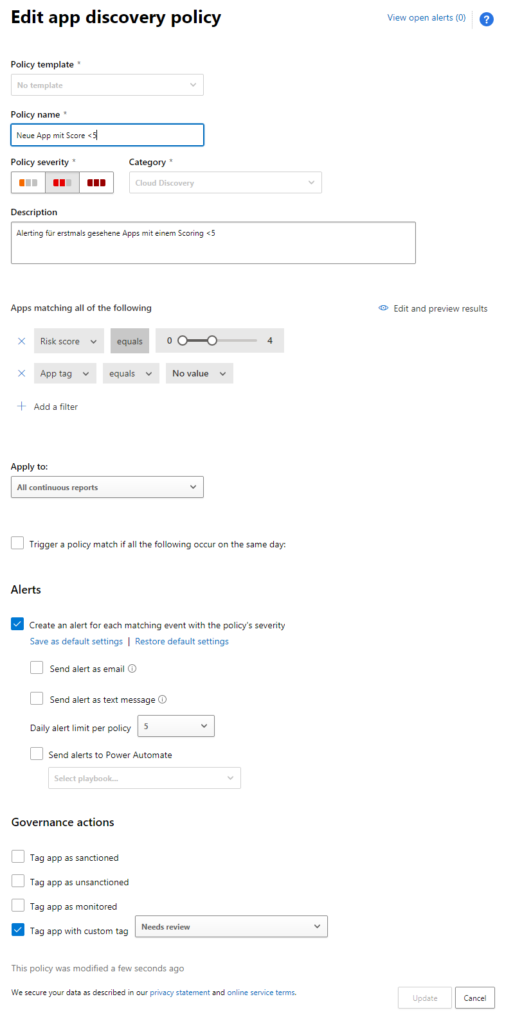

Das Gute ist, dass die Bewertungen, insb. das Scoring, dazu genutzt werden können um Policies zu erstellen, die dies in Zukunft für den Admin automatisiert übernehmen und durch entsprechendes Alerting auch die Sichtbarkeit neuer Apps sofort umsetzt:

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.