Basierend auf der GDPR / DSGVO Demopalooza hier das Demo zu Priviledged Identity Management (PIM).

Update 1 (2021-07-26): An aktuelles Portal angepasst.

Wie immer aufgeteilt in zwei Bereiche: Das „Why“ und das „How„

Why

Im Kontext der DSGVO spielt die Frage nach „wer hat(te) wann aus welchem Grund Zugriff auf welche Daten“ eine zunehmend wichtigere Rolle. Dazu unterstützt das Priviledged Identity Management System auf Azure die Steuerung, Überwachung [„Manage“] und damit auch den Schutz [„Protect“] der (notwendigen) administrativen Zugriffe auf die entsprechenden Systeme und damit der entsprechenden Daten. Bei sensitiven Zugriffen sollte dabei ein mehrstufiger Berechtigungsprozess genutzt werden – bei weniger sensiblen Bereichen reicht auch eine automatische Genehmigung, die aber zumindest entsprechend (auditierfähig) geloggt wird.

Wie dies funktioniert findet ihr unter „How“ – und, dem geneigten Leser ist es sicherlich aufgefallen – das Vorgehen entspricht dem bekannten (Customer) Lockbox Verfahren von Office 365, welches mittels PID auch für eigene Zugriffe genutzt werden kann.

@Interessierte Kunden: wir unterstützen gerne dabei Partner zu finden, die dieses Thema ganzheitlich unterstützen. Bitte sprechen sie hierzu ihren dedizierten Microsoft Ansprechpartner an

@Interessierte Partner: wir unterstützen gerne dabei in dem Thema die notwendige Readiness aufzubauen, so dass ihr das Thema bei und mit Kunden umsetzen könnt. Bitte sprecht dazu euren PDM/PTS oder Andreas oder mich direkt an.

How

- Öffnen eines geeigneten In-Privat Browsers und Aufruf des Priviledged Identity Management Portals in Azure

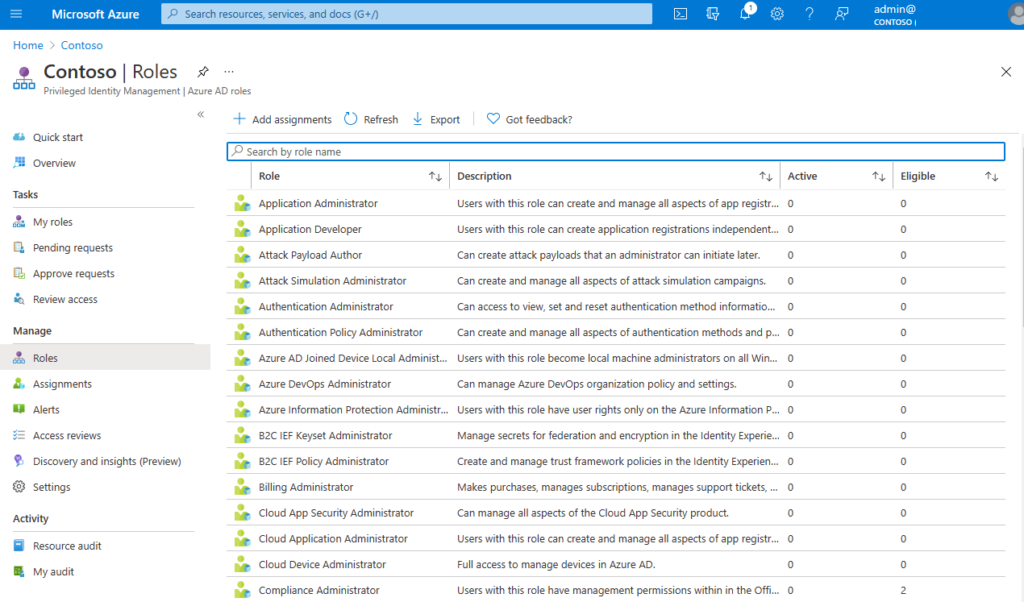

- Zuerst müssen wir für eine gegebene Rolle PIM definieren. Dazu clicken wir auf Azure AD Roles und anschließend auf Roles

- Nun auf „Roles“ und dann auf eine beliebige Admin Rolle, z.B. den Exchange Admin

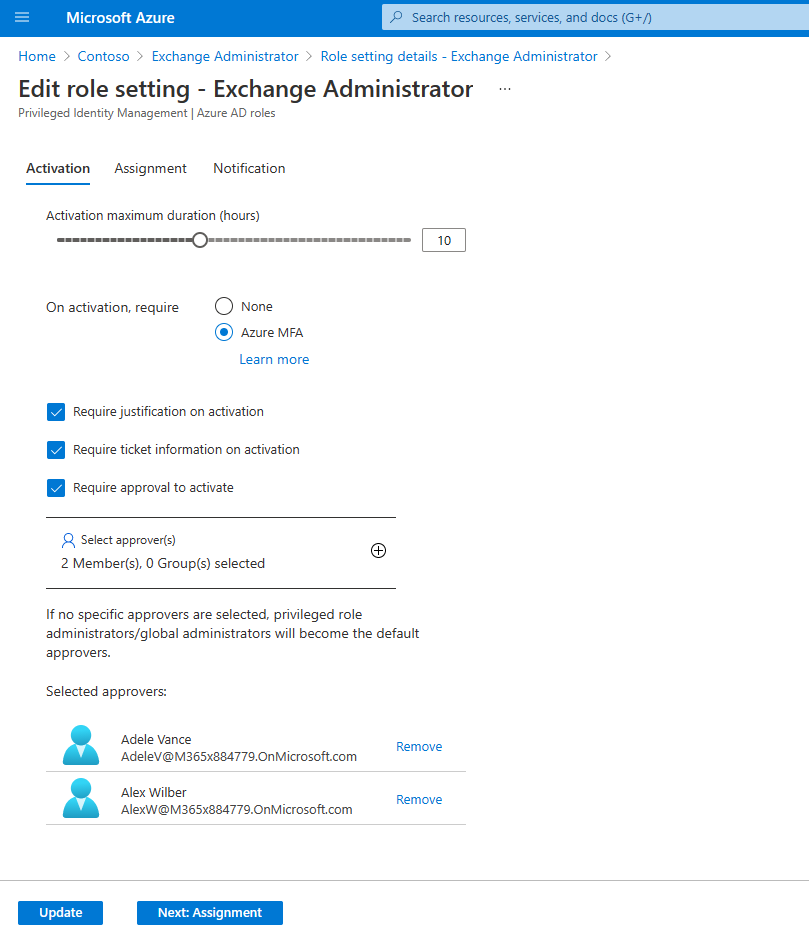

- In den Settings setzen wir

- die max. Zeit für die Berechtigung z.B. auf 10 Stunden

- Notifications auf Enabled

- „Require ticket information on activation“ auf Enabled

- (MFA sollte eh für alle Admin Rollen aktiv sein, wehe wenn nicht! 😉 Siehe hierzu auch meinen Post zum Secure Score)

- Require Approval auf Enabled und [ob das in diesem Fall notwendig ist, muss natürlich jede*r gemäß der eigenen Vorgaben entscheiden]

- wenigstens einen – in „echten“ produktiv Umgebungen bitte mind. 2 – Approver einsetzen.

- Und natürlich das Speichern über „Save“ nicht vergessen

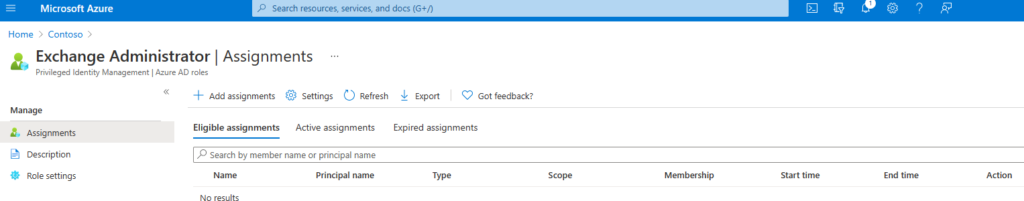

- Jetzt haben wir die Rolle als solches definiert, nun brauchen wir noch einen User, der auch Exchange Admin werden will/darf.

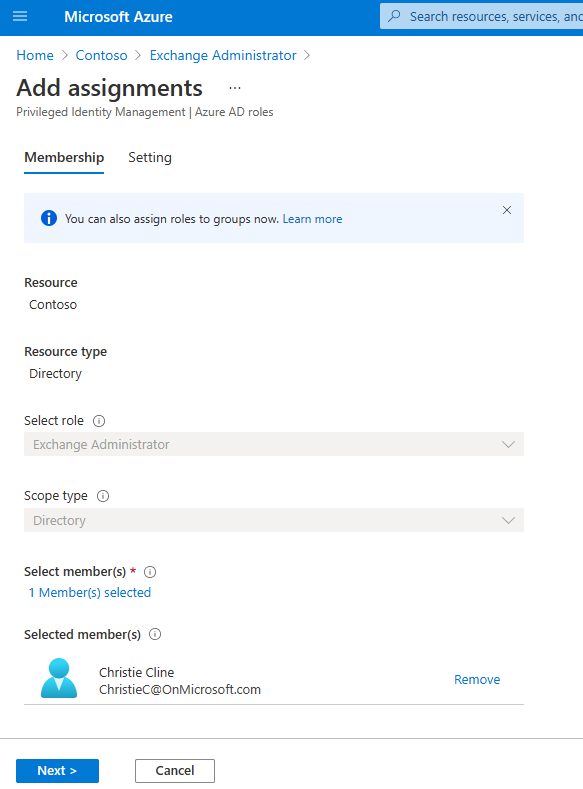

Dazu klicken wir auf „Add Assignments“ und fügen eine User*in hinzu:

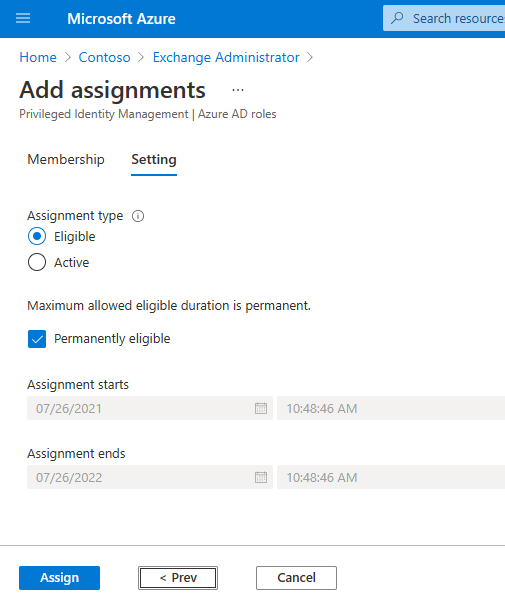

- Nun auf „Next“ klicken und die granulareren Settings setzen.

In unserem Fall darf die Userin „permanent“ die Möglichkeit haben die Rolle zu übernehmen, hier wäre es – z.B. für bestimmte Projekte, oder ggf. auch Externe – sinnhaft, das Ende des Projekts zu setzen

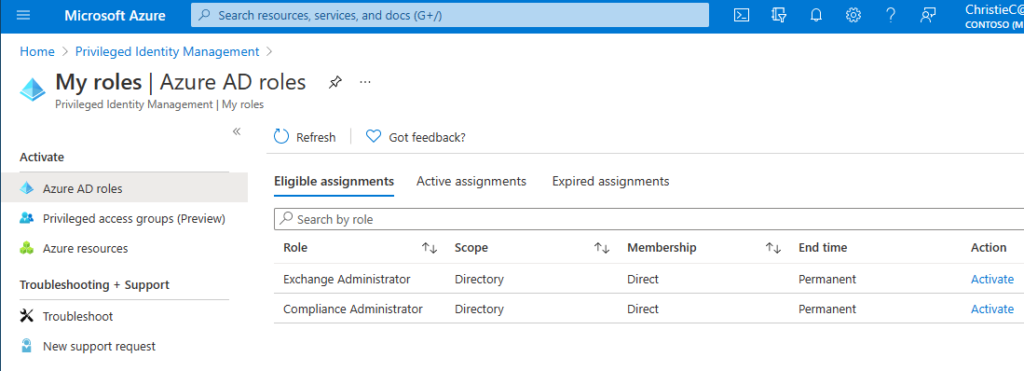

- Jetzt ist die User*in in der Lage die Rolle eines Exchange Admins temporär zu übernehmen. Dies wollen wir gleich testen. Dazu bitte eine neue In-Privat Session eines Browsers aufmachen [vermutlich muss jetzt ein anderer Browser herhalten] und mit dem zuvor ausgewählte User*in – in meinem Beispiel der Christie – unter Priviledged Identity Management einloggen und dort gleich auf „My roles“ clicken [Wichtig: bitte den anderen Browser nicht schließen, den brauchen wir später!]

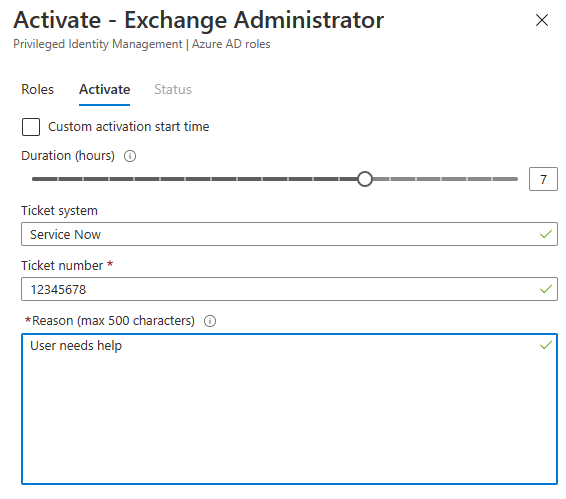

- Jetzt möchte die Userin wegen eines Tickets seine Rolle als Exchange Admin wahrnehmen und clickt auf „Activate“ in der Zeile „Exchange Administrator“

- Nun füllt sie die notwendigen Felder aus und clickt „Ok„

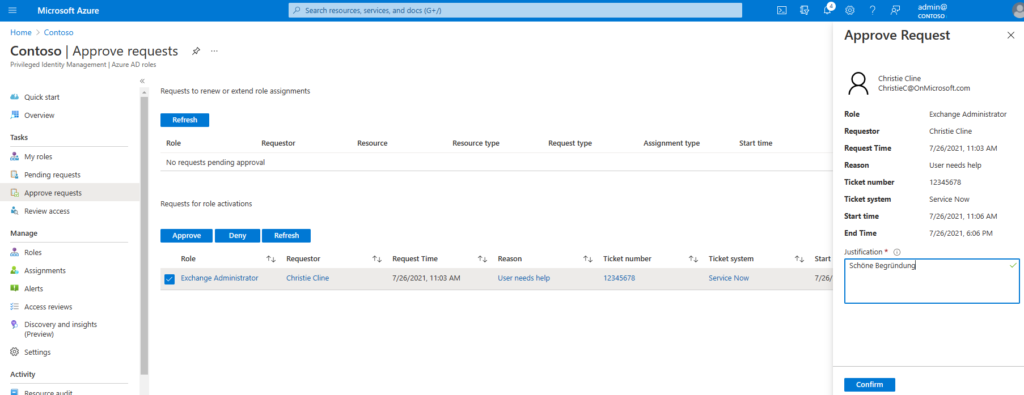

- Wieder zurück in dem Browser des „Global Admins“ (welcher hoffentlich unter 5. auch als Approver eingetragen worden ist, und auch hier bitte den „User“ Browser noch nicht schließen!): Click auf „Approve requests„

- Den User Request auswählen und passend approven und eine schöne Begründung angeben! Das schafft ihr jetzt auch alleine! 😉

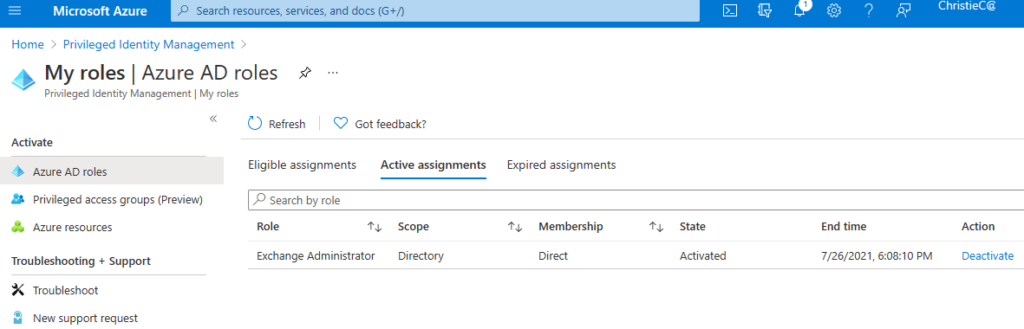

- Im User Browser jetzt auf „Active assignments“ clicken

- Und jetzt kann die Userin loslegen ihr Ticket zu bearbeiten.

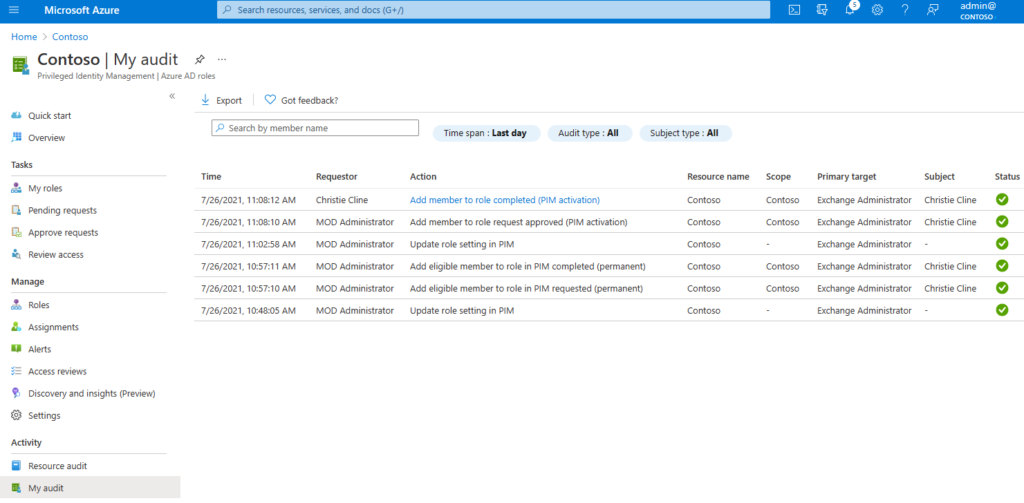

- [Optional] Da wir den Approval Prozess genutzt haben, ist es auch hilfreich zu verstehen, wo dies gespeichert wird und wie dies (auditierfähig) eingesehen werden kann. Dazu clicken wir im Admin Browser auf „Directory roles audit history“ unterhalb von PIM->My Audit [=>Access Reviews behandele ich in einem zukünftigen Post]

Diese Demoanleitungen bieten einen Überblick zur Nutzung der jeweiligen Lösungen und Produkte im Kontext von DSGVO und stellt keine rechtlich bindende Aussage dar!

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.