Basierend auf der GDPR / DSGVO Demopalooza hier das Demo zu Conditional Access (CA).

Wie immer aufgeteilt in zwei Bereiche: Das „Why“ und das „How„

Why

Im Kontext von DSGVO ist es wichtig, dass PII [Personally Identifiable Information] (besonders) geschützt wird. Dazu gelten grade bei dem Zugriff auf diese, dass der Zugriff besonders sicher ist – wohingegen bei dem Zugriff auf „normale“ Daten ggf. weniger strenge Vorschriften gelten. Hinzu kommt, dass basierend auf wer/wo/was entschieden werden sollte, wie und ob überhaupt auf die Daten zugegriffen wird.

Hierzu dient Conditional Access (CA), denn darüber kann gesteuert werden, von wo (Land, Netzwerk, etc) wer (welche Person) wie (sicheres|gemanagetes Device, Multi-Factor [y|n], Mobil [y|n], etc) auf die Daten zugreift. Dies sehen wir in der u.g. Demo.

@Interessierte Kunden: wir unterstützen gerne dabei Partner zu finden, die dieses Thema ganzheitlich unterstützen. Bitte sprechen sie hierzu ihren dedizierten Microsoft Ansprechpartner an

@Interessierte Partner: wir unterstützen gerne dabei in dem Thema die notwendige Readiness aufzubauen, so dass ihr das Thema bei und mit Kunden umsetzen könnt. Bitte sprecht dazu euren PDM/PTS oder Andreas oder mich direkt an.

How

Szenario: wir möchten die SharePoint Seiten zusätzlich absichern, so dass ein Zugriff von innerhalb des Corp-Netzes (bekannte externe IP Adresse/Range) ohne MFA, aber nur durch gemanagete Devices erfolgen kann, unsichere Geräte gar nicht und mobile Zugriffe (also über unbekannte Netze) nur über MFA erfolgen können.

- Dazu rufen wir (idealer Weise mit einem inprivate Browser und den passenden Credentials) die AAD Conditional Access Admin Seite auf.

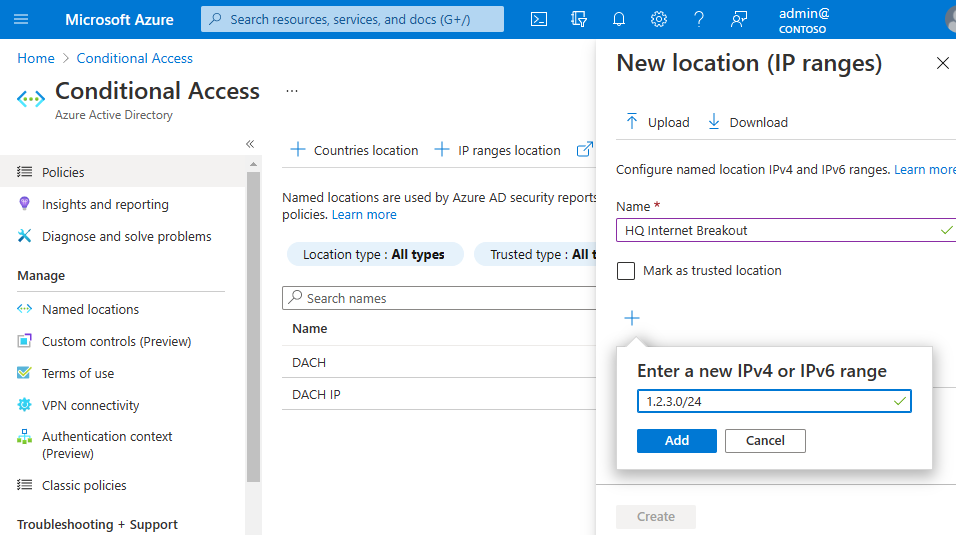

- Zu aller erst definieren wir ein „trusted Network“, also unser Corp-Heimnetz: Unter „Manage“ klicken wir auf „Named locations“ und dort dann auf „+New location“.

- Nun ist Kreativität gefragt: wir geben der Location einen sprechenden Namen und definieren die IP Range und bestätigen das Ganze mit „Create“ [das dauert dann so 30s].

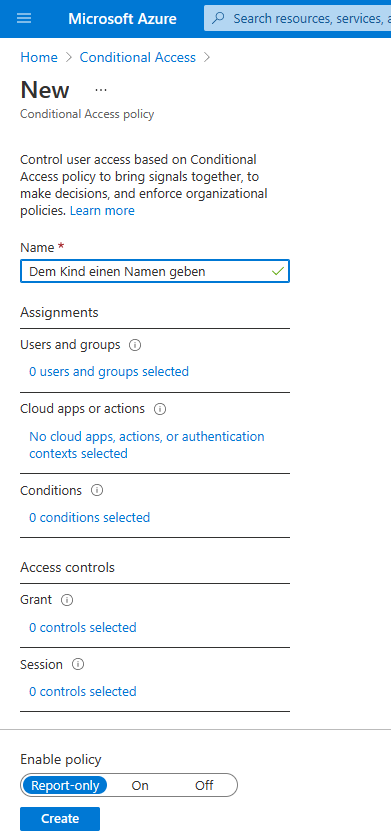

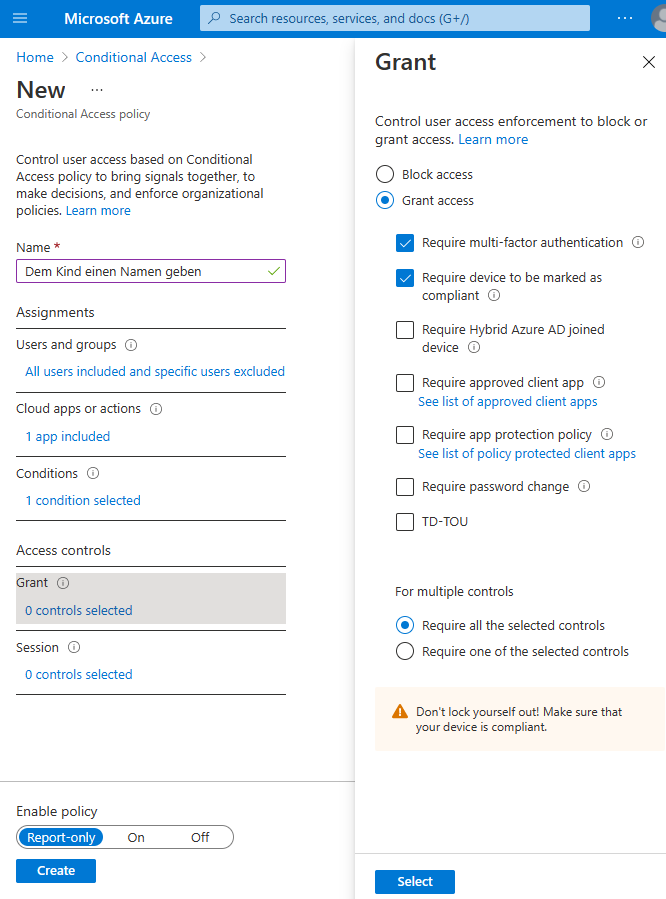

- Dann klicken wir auf „Policies“ und anschließend auf „Add Policy“ und erhalten folgenden neuen Dialog, in dem ich dem Kinde bereits einen Namen gegeben habe:

- Jetzt kommen wir zu dem spannenden Teil, bei dem wir die Conditions definieren. Dazu klicken wir auf „Users and groups“ und selectieren „all users“. Die Zugriffsbeschränkung selber steuern wir nämlich nicht über die CA, sondern über die SharePoint Berechtigungen, die CA soll demnach für alle (Zugriff-berechtigten) User gelten. Anschließend nicht vergessen auf „Done“ zu klicken.

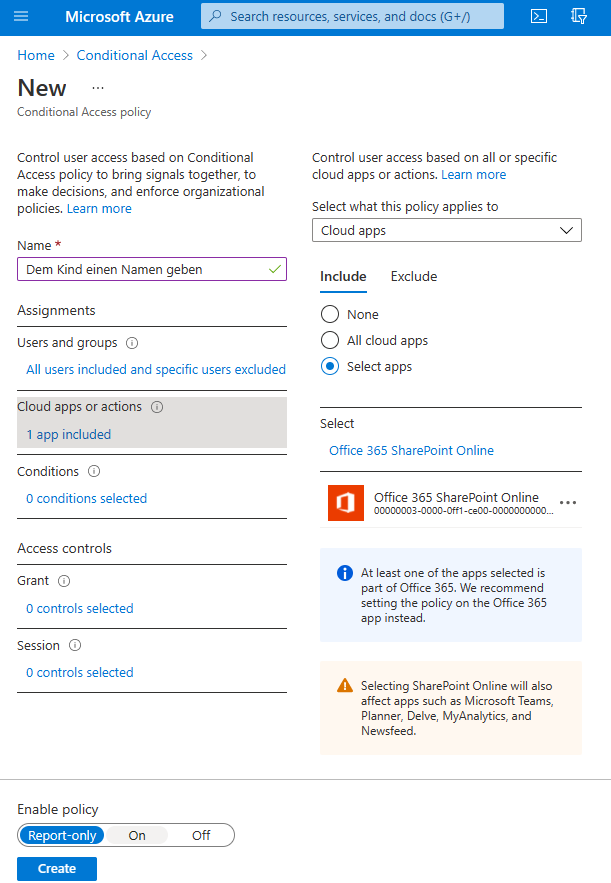

Wichtig: Bitte nicht die Thematik der „Break Glass Accounts“ vergessen! - Nun bei „Cloud apps“ als App „SharePoint Online“ auswählen.

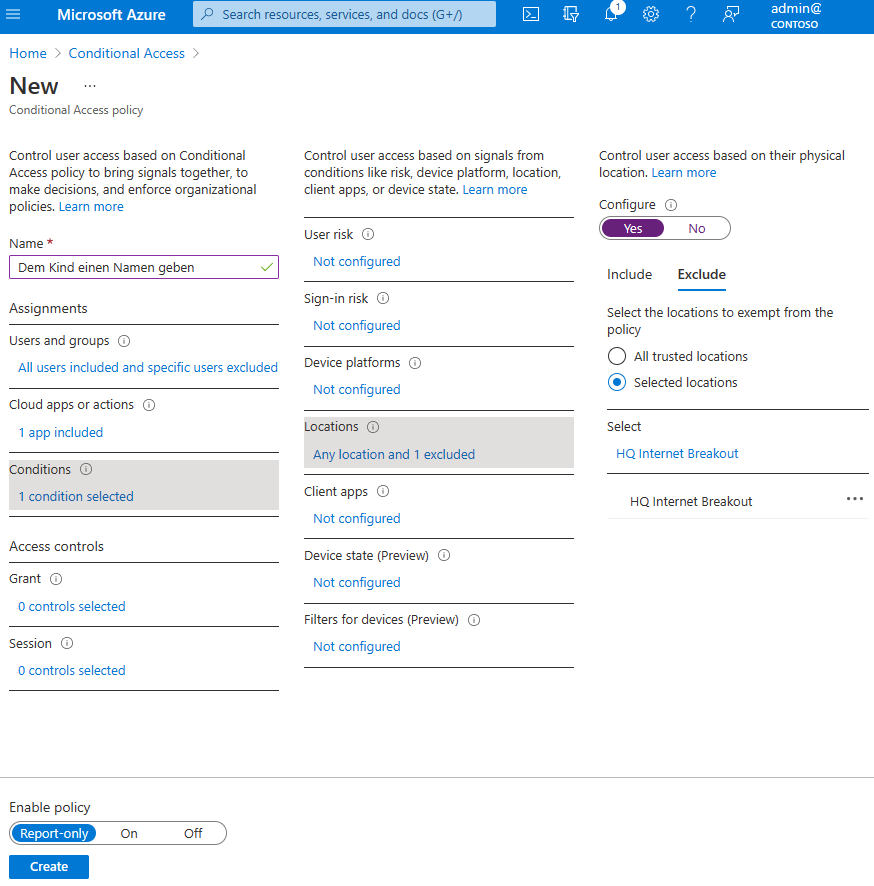

- Als nächstes müssen unter „Conditions“ zwei Konfigurationen durchgeführt werden:

- unter „Device platform“ muss bei „include“ „configure“ auf „yes“ gestellt werden und dann „All platforms“ selectiert bleiben/werden. [„done“ nicht vergessen! 😉 ]

- unter „Locations“ kann (und sollte) nun noch das (bekannte und bereits definierte) Intranet ausgeschlossen werden, so dass MFA nur außerhalb des eigenen Corp Netzes notwendig ist

- Jetzt können wir unter „Access controls“->“Grant“ definieren, was bei einem unter den obigen Bedingungen erfolgenden Zugriff passieren soll – wir stellen dort „Grant access“, „Require multi-factor authentication“ und „Require device to be marked as compliant“ ein, „Require all the selected controls“ lassen wir aktiviert. Und natürlich wieder „Select“ nicht vergessen.

- Last but not least stellen wir noch „Enable policy“ von „off“ auf „on“ und drücken „Create“ – alternativ natürlich gerne auch zuerst auf „Report-only“ um die Auswirkungen der Policy zu testen.

Wenn nun der Mitarbeiter aus seinem Büro mit dem festen Desktop PC auf eine SharePoint Seite zugreift, passiert dies implizit – sofern er dies mit seinem Notebook von zu Hause aus macht muss er sich zusätzlich über MFA authentisieren.

Diese Demoanleitungen bieten einen Überblick zur Nutzung der jeweiligen Lösungen und Produkte im Kontext von DSGVO und stellt keine rechtlich bindende Aussage dar!

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.