In Zeiten von erhöhter Cyberbedrohungen und Unsicherheit bekomme ich immer wieder die Frage: „Reicht mein vorhandener Anti-Virus (AV) oder was sollte ich wie tun?“.

Das ist eine durchaus berechtigte Frage und ich möchte auf Basis von Microsoft Defender AV (MDAV) und Microsoft Defender for [Business|Endpoint P1/P2|Endpoint for Server1] Licht ins Dunkel bringen.

Update: Meine Kollegin Annemarie Henn hat das Vorgehen für die Installation von Microsoft Defender for Endpoint in einem TechTalk ausführlich beschrieben.

Agenda

- Unterschied AV und EDR

- Blick auf Windows basierte Maschinen

- 3rd Party Betriebssysteme (Mac OS, iOS, Linux, Android)

- Ablösung einer bestehenden 3rd Party AV/EDR Lösung

- Fazit

Unterschied AV und EDR

Bevor ich in die Details gehe möchte ich kurz darauf eingehen, was Anti-Virus (AV) von Endpoint Detection and Response Lösungen unterscheidet:

Kurz gesagt: die Intelligenz.

Klassische AV Lösungen basieren im Wesentlichen auf bekannten Angriffsmustern. Ich schreibe bewusst nicht „Viren“ o.ä., denn auch die AV Lösungen haben sich weiterentwickelt und oft nicht mehr so „dumm“ wie früher. Allerdings grob gesagt werden weiterhin Heuristiken verwendet, um Bedrohungen zu detektieren und zu verhindern. Das ist auch gut und richtig, denn das stellt den performantesten Abwehrmechanismus dar, denn es müssen keine aufwendigen Analysen lokal oder in der Cloud durchgeführt werden.

Fazit ist also: ja, braucht man immer noch, ABER ggf. muss ich dafür heute nicht mehr (viel) Geld ausgeben.

Denn in Windows 10/11 und auch den aktuellen Windows Server Versionen ist Microsoft Defender AV im Produkt inkludiert und reicht für die AV Komponente alleine preisgekrönt wunderbar aus.

Warum wird dann noch ein EDR benötigt?

Ganz einfach: AV Lösungen agieren immer auf „bekanntem“.

Jetzt soll es aber durchaus vorkommen, dass ein Angriff über „unbekanntes“ läuft. Z.B. die ominösen „0-Days“ [Anmerkung: für normale Angriffe i.d.R. zu teuer, da diese zum einen selten und zum anderen sehr ertragreich sind, ergo wertvoll sind und nicht einfach vergeudet werden!]

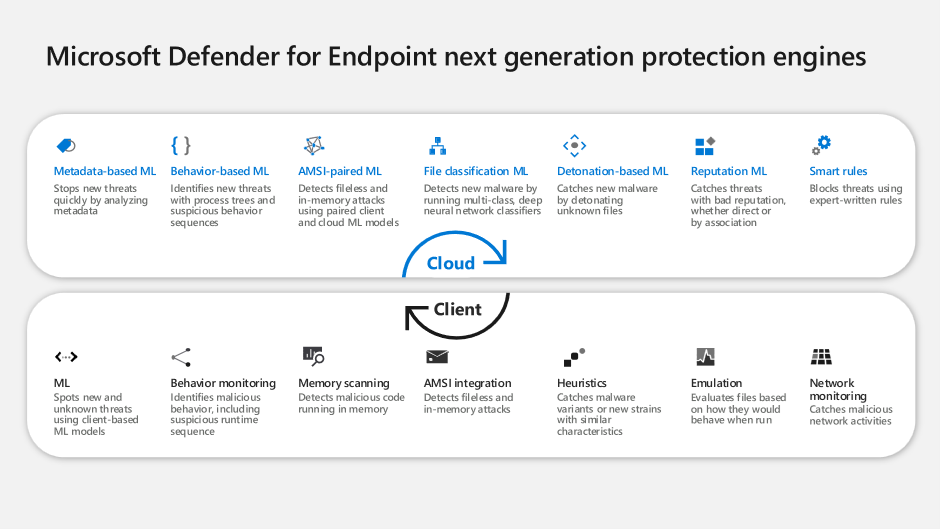

D.h. EDR Lösungen analysieren das Verhalten der Maschine (und des Users) und können daran dann „normales“ von „a-normalem“ Verhalten unterscheiden und darauf basierend dann neuartige Gefahren schnell – unter Umständen unter zu Hilfenahme von Cloud Analysen – erkennen und die notwendigen Eindämmungsmaßnahmen ergreifen – insbesondere bei einem hoch integriertem Produkt wie Microsoft Defender for Endpoint (schönes Beispiel für best of breed UND best of suite!).

Das heißt, dass AV die Basis und EDR die darauf aufbauende, erweiterte Lösung für unbekannte Angriffe darstellt und hier natürlich der best-mögliche Ansatz ist, wenn beide Lösungen interagieren und miteinander Signale austauschen, wie es bei Microsoft Defender AV und Microsoft Defender for Endpoint (MDE) passiert.

Natürlich sollte AV+EDR nicht die einzigen Abwehrmaßnahmen sein und ein vollständiges Zero-Trust Konzept dabei helfen insb. Ransomware o.ä. zu verhindern.

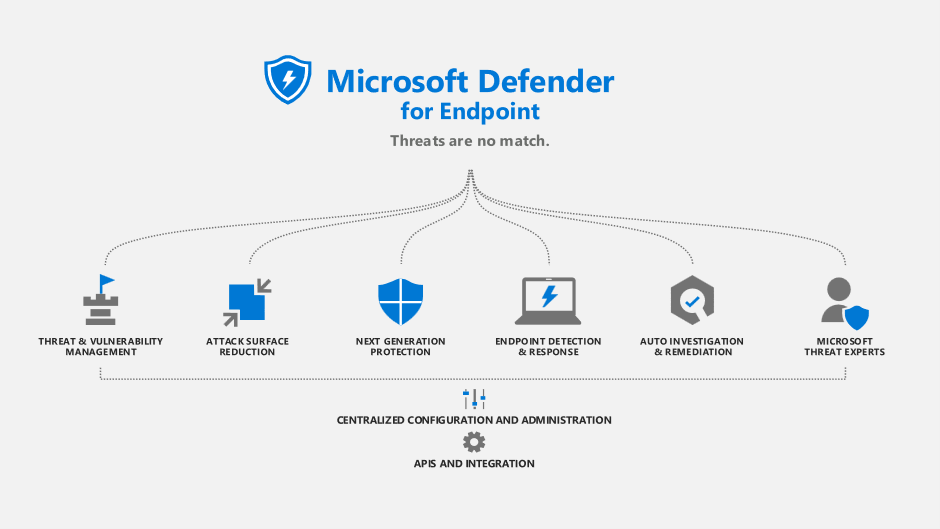

Auf die einzelnen Aspekte von Microsoft Defender for Endpoint werde ich dabei hier nicht eingehen, ich möchte auf die Dokumentation und auf die entsprechenden Videos verweisen.

Blick auf Windows basierte Maschinen

Jetzt gibt es mehrere Ausgangssituationen, auf die ich jeweils eingehen möchte:

1. Eine 3rd Party AV Engine ist auf der Windows Maschine installiert

In diesem Szenario ist in den meisten Fällen der MDAV im sog. „passive Mode“. Das bedeutet, dass die meisten Funktionalitäten nicht aktiv sind, weil diese von der 3rd Party AV Lösung übernommen werden (sollten).

Lediglich File scanning und das kontinuierliche Updaten der AV Pattern über Windows Update laufen weiter. (dazu später mehr, vgl. Tabelle 1)

2. Ein Windows 10/11 wird ohne explizite AV Engine betrieben

In diesem Fall ist automatisch und von Anfang an der Microsoft Defender AV auf der Maschine vorhanden im sogenannten „Active Mode“.

Das wiederum bedeutet, dass der MDAV installiert ist, die Maschine überwacht und natürlich auch automatisch upgedated wird.

3. Ein Windows Server 2016 oder höher wird ohne explizite AV Engine betrieben

In diesem Fall sollte gehandelt werden! ?

Denn anders als bei Windows 10/11 ist der MDAV nicht automatisch aktiv!

Die Anleitung, wie auf einem Windows Server 2016 oder größer der MDAV als Windows Feature installiert/aktiviert wird ist in den Docs beschrieben.

| Protection | Microsoft Defender in Active Mode | Microsoft Defender in Passive Mode ( When 3rd Party is enabled) | EDR in Block Mode |

| Real time protection | Yes | No | No |

| Cloud delivered protection | Yes | No | No |

| Attack Surface Reduction | Yes | No | No |

| File scanning and detection information | Yes | Yes | Yes |

| Threat remediation | Yes | When Microsoft Defender Antivirus is in passive mode, threat remediation features are active only during scheduled or on-demand scans. | Yes |

| Security intelligence updates | Yes | Yes | Yes |

Die offizielle Seite mit einer noch detailierteren Auflistung der einzelnen Modi findet ihr hier:

Microsoft Defender Antivirus compatibility with other security products | Microsoft Docs

3rd Party Betriebssysteme (Mac OS, iOS, Linux, Android)

Für 3rd Party Betriebssysteme gibt es keine dedizierte AV Engine von Microsoft.

Ablösung einer bestehenden 3rd Party AV/EDR Lösung

Es gibt immer mal wieder unterschiedliche Gründe warum von der vorhandenen AV/EDR Lösung weggegangen werden soll(te).

Der Wechsel zu Microsoft Defender AV und Microsoft Defender for Endpoint/Business ist dabei extrem einfach und das möchte ich kurz erklären:

Wir haben schon die Unterschiede von MDAV Active vs Passive Mode gelernt (vgl. Tabelle 1) und genau darin liegt der Charme, denn wenn sich dazu entschlossen wird zu wechseln, dann passiert dies OHNE „Downtime“, sprich ohne auch nur einen Moment, dass die Maschine ohne AV Schutz ist!

Denn, das Vorgehen ist von den Schritten her ganz simple und hier als Beispiel Microsoft Defender for Endpoint/Business auf Windows, für AV alleine reicht in der Regel die Deinstallation der 3rd Party Software ohne weitere Schritte:

- (Optional, sofern notwendig) Gegebenen Falls (Re)Installation von MDAV

- Konfiguration von Microsoft Defender (for Endpoint)

- Einstellen der Ausnahmebehandlung von

- MDAV in der 3rd Party

- 3rd Party in MDAV

- (Optional) Je nach Gusto Konfiguration von Device Gruppen

- Deinstallation der vorhandenen 3rd Party Lösung

Siehe auch: Vollständige Dokumentation: Vorbereitende Maßnahmen und Durchführung

Fazit

Das hört sich nicht nur einfach an, ist es tatsächlich auch! Frei nach Bobbele: „Bin ich schon drin, oder was?“

Das oben aufgezeigte belegt, dass ein Wechsel auf MDAV und MDE schnell und mit wenig Risiko durchgeführt werden kann.

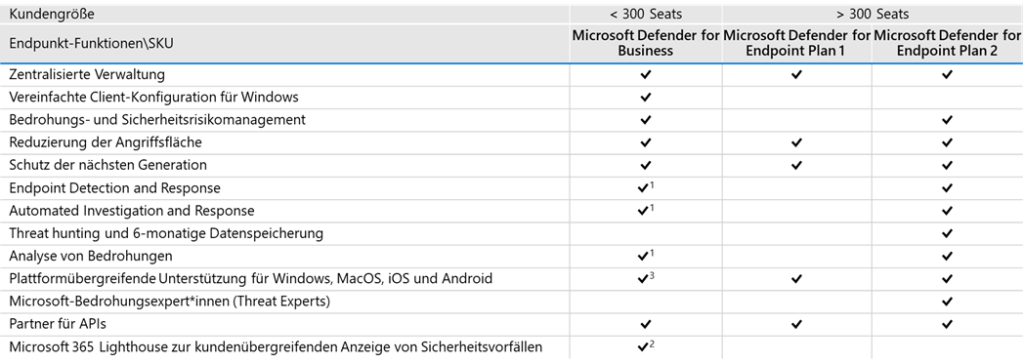

Dies sollte insbesondere dann getan werden, wenn entweder bereits eine entsprechende Lizensierung (vor allem Microsoft 365 E3, Microsoft 365 Business Premium, Microsoft 365 E5 Security oder Microsoft 365 E5) bereits vorhanden ist. Dies reduziert doppelte Lizenzaufwendungen, vereinfacht die Konfiguration und Handhabung UND erzielt durch die tiefe Integration mit anderen Microsoft Defender XDR Komponenten eine deutlich gesteigerte Sicherheit!

Und hier möchte ich einen bekannten Spruch aus der Informatikszene adaptieren:

Buying Microsoft Defender Security Products prevents anybody gets fired!

Jeder in der heutigen IT!

Hinweis: Aktuell (25.3.2022) gibt es die Microsoft Defender for Endpoint P2 Trial für 90 Tage anstelle von 30 Tagen [Bei Herausforderungen mit der Anzahl der User sprecht bitte euren Microsoft Vertriebler an]

1 Unterscheidung Microsoft Defender for Business, for Endpoint P1 und P2 (for Endpoint Server entspricht P2):

Microsoft Defender for Endpoint for Server ist eine eigenständige Lizenz mit entsprechenden Requirements und gegebenenfalls separat über Microsoft Defender for Cloud zu erwerben.