Heute hat mich der Artikel im Handelsblatt „Die Stimme ist Betrug“ (HB 31.1.2022) zum Nachdenken angeregt.

Kurze Zusammenfassung

Durch sog. Deepfakes* erhöht sich die Gefahr, dass diese für Social Engineering** bzw. Spoofing*** ausgenutzt und damit z.B. Überweisungen an die ausführenden Angreifer erschlichen werden.

Konkretes Szenario im Artikel ist, dass eine Anfrage per Whatsapp Voice Nachricht eines hochrangingen Executives eines deutschen Unternehmens an einen Manager desselben Unternehmens in Südamerika gegangen ist und bei der um Hilfe für eine Überweisung gebeten wird.

Grundlegende Überlegung, Agenda

In dem Szenario sind gleich mehrere Punkte, die zur Gefahrenabwehr herangezogen werden sollten. Diese stelle ich in diesem Artikel vor:

- Dringende Anfragen über „nicht-standard Businessprozesse/apps“

- Sicherheit der App (vor Spoofing, Manipulation)

- Sicherheit und Vertrauenswürdigkeit der genutzten Accounts (sowohl sendend wie auch empfangend)

- Wie wahrscheinlich ist eine solche Anfrage und welche Möglichkeit(en) der Validierung gibt es?

Nicht-Standard Businessapps – Sicherheit der App

Fangen wir mit dem Thema der Standard-Businessapps an und warum das wichtig ist hier insb. das Thema „ShadowIT“ vernünftig zu handhaben.

Standard-Businessapps sind in der Regel (hoffentlich! Und auf Hoffnung sollte kein Business begründet sein!) durch die zuständige IT zum einen überprüft und möglichst so implementiert und integriert, dass ein Sicherheitsvorfall und Missbrauch verhindert oder zumindest zeitnah aufgedeckt und behandelt werden kann.

Bei ShadowIT ist das nicht gewährleistet und sollte daher idealer Weise verhindert werden. Technisch kann dies über eine gute Implementierung von Microsoft Defender for Endpoint + Microsoft Defender for Cloud Apps und ggf. Data Loss Prevention (DLP) Maßnahmen unkompliziert erreicht werden – dies möchte ich in diesem Artikel aber nicht weiter (technisch) erörtern.

Das heißt also, dass durch die Verwendung der vorgesehenen Apps (im Business Kontext meist z.B. Microsoft Teams) eine einfache Spoofing/Manipulation von Absendern verhindert werden kann.

Dies führt mich direkt zu einem verwandten Thema: wie kann der Absender zweifelsfrei garantiert werden?

Nicht-Standard Businessapps – Sicherheit der Accounts

Hier kommen wir zu dem Thema „Zero-Trust“ und Identity Protection Mechanismen.

Neben dem im Artikel genannten Beispiel gibt es leider viele weitere Beispiele, bei denen Personen auf (ähnliche) Betrugsmaschen hereingefallen sind.

Dies konnte nur deswegen passieren, weil die Zielperson darauf vertraut hat (vgl. Annahmen und „Was hat IT Security mit Jurassic Park zu tun“), dass die Nachricht von tatsächlich der Person gekommen ist, die sie zu sein scheint/vorgibt. Das kann wie im Beispiel über ShadowIT („Whatsapp“ o.ä.) oder auch über Business-Apps wie „Email“ passieren (Stw. Mail-Absender-Spoofing).

„Die Nachricht kam ja von der Telefonnummer, die ich gespeichert habe!“

Eine typische, betroffene Person

Daher ist es wichtig, dass an diesem Punkt zum einen Aufklärung in der Form geleistet wird, dass allen klargemacht wird:

„Eine Absender-Telefonnummer ist keine sichere Authentifizierungsmethode“

und zum anderen, dass in den freigegebenen Businessapps das Thema „Authentifizierung“ (und alles was daran hängt) entsprechend verlässlich und sicher gestaltet ist.

Und genau hier zieht das, was wir seit Jahren versuchen klarzumachen und da zitiere ich mich selbst:

„Eine Organisation, die ihre Identitäten nicht (richtig) schützt, sollte ihr restliches Security Budget gemeinnützigen Zwecken spenden, denn dort hat es einen größeren Impact“

Stephanus Schulte

Was heißt das nun für den konkreten Fall:

Wenn also die Kommunikation über Microsoft Teams erfolgen MUSS, bzw. nur darüber akzeptiert WÄRE, dann ist sofort klar, dass ein solches Verlangen über eine ShadowIT App (hier: Whatsapp) nur ein Betrugsversuch sein kann!

Über Teams selber wäre dieser Weg bei richtiger Umsetzung der Best Practices nahezu ausgeschlossen, denn über SSO, MFA, #gopasswordless und einer konsequenten Umsetzung von Zero-Trust Maßnahmen ist es ungleich schwieriger den Absender zu spoofen/vorzutäuschen und damit überhaupt erst den ersten Schritt dieses Angriffsvektors zu beschreiten!

Wie wahrscheinlich ist eine solche Anfrage und welche Möglichkeit(en) der Validierung gibt es?

Nun ja, warum sollte sich jemand aus dem Konzernvorstand bei einem Manager in Südamerika melden, damit dieser ihm bei einer Überweisung „hilft“?

Natürlich ist es nachvollziehbar, dass im ersten Moment die Aufregung den Verstand etwas vernebelt und je nach Erfahrung und Hierarchie/Kultur dem Anliegen nachgegangen wird (Spoiler: im Artikel Beispiel zum Glück nicht!).

Aber trotzdem sollten auch in anderen Fällen bei einem solch unwahrscheinlichen Event die Alarmsirenen im Kopf losgehen.

(Und sollte es doch eine echte Anfrage sein, dann sollten wir ggf. auch mal über mögliche Compliance Verstöße reden, Stichwort „schwarze Kassen“! ?)

Damit das funktioniert bedarf es Maßnahmen die Mitarbeitenden zu sensibilisieren und ihnen vor allem auch einfache Möglichkeiten zu schaffen und bekannt zu machen, dass/wie sie dies melden und durch Expert*innen analysieren und überprüfen lassen können, ob eine Anfrage ok ist oder eben nicht.

Bei Microsoft heißt der Prozess dazu „Report it now“ und jedem Mitarbeitenden wird regelmäßig der Prozess und die Notwendigkeit „eingeprügelt“ – ich meine dies im positivsten Sinn, denn nur so bleibt es hängen und wird im richtigen Moment dann auch gelebt!

Neben dem Thema des „Meldens“ spielt für mich noch etwas weiteres in diese Thematik hinein: wie ist die Kultur im Unternehmen, dass ein Mitarbeitender solche – aber durchaus auch „echte“ – Anfragen hinterfragen darf?

Ist es „ok“, wenn ich als (einfacher) Angestellter die Anweisung meines Vor (-Vor-Vor-…-) Gesetzten hinterfrage? Oder handele ich mir dadurch direkt eine Abmahnung in Form von „Ich alles – du nix!“ ein?

Wenn also die Kultur so ist, dass erst gesprungen und dann gefragt werden darf und Widerworte (manche könnten es auch als „Mitdenken“ bezeichnen) völlig unterdrückt werden, dann darf ich mich auch bei Securityvorfällen nicht darüber wundern oder gar beschweren, denn das ist dann eine direkte Folge einer solchen Unternehmenskultur!

Fazit

Wie kommen wir also aus der Misere heraus?

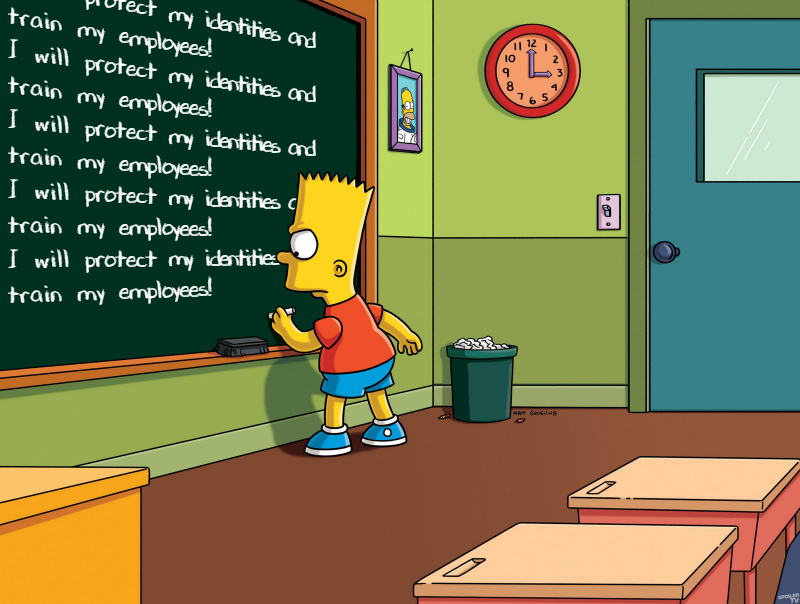

- Schützt eure Identitäten!

Am besten gleich auf den Weg zu Zero-Trust machen!

Gerne dazu auch zuerst die „Low hanging Fruits für 98% Sicherheit“ nutzen! - Awareness!

Die Mitarbeitenden müssen wissen, dass sie einer Absender-Telefonnummer oder dem Absender einer Email gar nicht oder nur bedingt vertrauen dürfen und worauf sie achten sollten! - Unternehmenskultur!

Nachfragen MUSS erlaubt, wenn nicht sogar gefordert werden! Dazu zählt auch eine Kultur des Mitdenkens zu fördern und zu fordern!

*durch Machinelearning werden Stimme und/oder Video von realen Menschen „erlernt“ und können für vorbereitete Aufnahmen oder sogar „live“ genutzt werden um sich sehr realistisch als jemand anderes auszugeben

zurück

***Vortäuschung einer Identität, eines Absenders, etc.

zurück