Autor: Stephanus

-

Wie Cybersecurity dazu beitragen kann, die digitale Transformation voranzutreiben

In meinem Artikel über Zero Trust und was das für die Infrastruktur bedeutet habe ich bereits beleuchtet, welche Mittel genutzt werden können und sollten, um die ersten Schritte zu #ZeroTrust in der #Infrastruktur umzusetzen.Kurz zusammengefasst geht es einerseits darum das typische Einfallstor – nämlich den (User)Endpunkt aus der Gleichung, also dem Intranet, zu entfernen –…

-

Der ROI von ChatGPT und Copilot

ChatGPT oder besser noch AI/KI also Artificial Intelligence bzw. Künstliche Intelligenz sind grade in aller Munde, natürlich auch angefeuert durch die kürzliche Ankündigung von Microsoft 365 Copilot und dem schon länger existierenden Github Copilot. Update 20.3.23: Ich habe noch den Absatz zur Nutzung für die Schule ergänzt. Ich möchte hier ein paar Beispiele aus meinem…

-

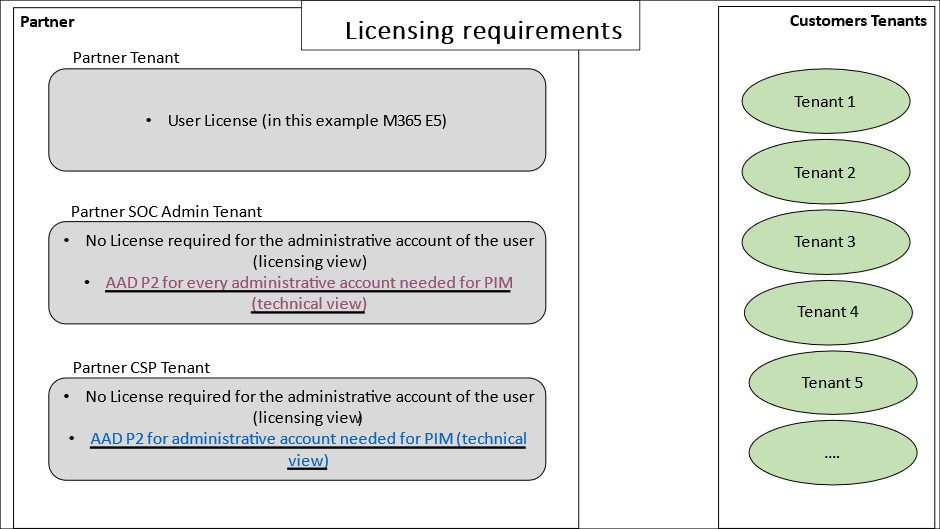

Ransomware war gestern, heute Azure & Cloud Fraud!

Fraud: ein vom englischen fraud übernommener, in der Fachsprache der Revision häufig verwendeter Begriff für „Betrug“, auch „betrügerische Handlung“ oder „dolose Handlung“ Wikipedia Fraud in der IT = Cryptomining auf Azure und die Rechnung zahlt jemand anderes. Wer gewährt einem Unternehmen den größten Kredit? Eine Bank? Ein Venture Capital? Nein, es sind die Hyperscaler! 😮…

-

Attack Surface Reduction Rules (ASRR) – Was ist es? Was kann es? Und wo sehe ich was?

Attack Surface Reduction Rules (ASRR) ist ein Feature von Windows, welches richtig eingesetzt, einen entscheidenden Vorteil bei der Abwehr von typischen Angriffen gegen die Windows Platform liefert! Da ASRR nur wenig bekannt ist stelle ich in diesem Post den Mechanismus als solchen vor, beleuchte die Einstellmöglichkeiten und Verteiloptionen und erkläre, wie sich dies und in…

-

AV, EDR?! Licht ins Dunkel!

In Zeiten von erhöhter Cyberbedrohungen und Unsicherheit bekomme ich immer wieder die Frage: „Reicht mein vorhandener Anti-Virus (AV) oder was sollte ich wie tun?“. Das ist eine durchaus berechtigte Frage und ich möchte auf Basis von Microsoft Defender AV (MDAV) und Microsoft Defender for [Business|Endpoint P1/P2|Endpoint for Server1] Licht ins Dunkel bringen. Update: Meine Kollegin…

-

Endlich! DER Podcast: Zuckerbrot und Peitschenspiele

Liste der Episoden Update: die Sendungen werden jetzt auf einer eigenen „Sub-Domain“ gepflegt. Die neuen Sendungen werden dann nur noch in den jeweiligen Blogposts und damit auf der Sub-Domain verlinkt! Der Po[tt|d]cast von Simon und Stephanus! Ja, ihr lest richtig! Simon Taylor und ich starten unsere Influencer Karrieren mit dem mitreißenden Po[tt|d]cast (Erklärung zu dem…

-

Einfache Verringerung der globalen Bedrohungen

In der aktuellen, globalen Situation kommt oft die Frage danach „wie kann ich meine spezifische Situation gegen globale Bedrohungen reduzieren?“. Neben den Dingen, die ich zum Beispiel schon in meinem Beitrag „kein Mitleid mit Ransomware“ beschrieben habe, gibt es noch einen weiteren sehr einfachen Weg die generelle Bedrohung „meiner“ Services zu reduzieren und diesen möchte…

-

To key or not to key – that is (not) the question!

OMG jetzt wird er poetisch! Nun ja – ich greife ja öfter aktuelle Themen aus meinem Arbeitsalltag auf – und das Thema „Verschlüsselung“ und wie damit eine Organisation umgehen sollte, fühlt sich für mich oftmals poetisch und/oder philosophisch an. Update: Mittlerweile ist dieser Artikel auch offiziell auf der Faktencheck Übersicht von Microsoft erschienen:https://aka.ms/verschluesselung Daher möchte…

-

Windows 10/11: Multifaktor Authentication

Heute möchte ich euch (endlich, mal wieder) einen etwas technischeren Post zu Authentifizierungsmechanismen bei Windows liefern: Agenda Ich werde immer mal wieder gefragt: „Ihr/du erzählt immer ganz viel von ‚#gopasswordless‘, ‚MFA ist das Mindeste, was man zur Absicherung seiner Unternehmung tun sollte‘, etc – das funktioniert ja auch sehr gut bei allen an Azure AD…

-

Low hanging fruit = 98% Sicherheit

Wir alle leben in unserer Blase und ich in meiner. Und ich möchte hier kurz teilen, was sich grade in meiner Blase zu einem Thema tut und was wir gemeinsam daraus lernen können: Inhalt Top of „meine Blase“ Wir – also meine direkten Kolleg*innen und ich – werden sowohl von Kunden als auch von Partnern…