In Zeiten der Pandemie und den damit verbundenen Herausforderungen „wie können meine Mitarbeiter von zu Hause aus arbeiten, ohne selber ein ‚company owned device‘ [aka Notebook/Laptop] gestellt zu bekommen“ stellt sich die Frage wie eine Arbeit von zu Hause compliant ablaufen kann.

Natürlich ist man schnell mit den Antworten:

- Jedem Mitarbeiter ein Gerät stellen [sowohl logistisch als auch monetär nicht sofort ‚mal eben‘ zu realisieren]

- Windows virtual Desktop – auch nicht in jeder Lebenslage und für jedes Arbeitsszenario das Optimum

Einfach zulassen– „was könnte schlimmstenfalls schon passieren?“ [Bitte nicht! Dieser Punkt dient lediglich der Vollständigkeit!]- Die Nutzung von Teams auf einem beliebigen Gerät zulassen, dabei aber ausreichend abgesichert um Datenabfluss (oder z.B. Ransomware) zu verhindern.

In diesem Post möchte ich euch Ideen für Punkt 4 geben – es hängt natürlich immer vom Einsatzzweck, den betroffenen Rollen, Inhalten, etc. ab, aber wer kann, der darf gerne meine Ideen nutzen:

- Idee

- Conditional Access konfigurieren

- MCAS mit notwendigen Apps verbinden

- MCAS Session Policy konfigurieren

- User Experience

- Bonus: Copy, Paste & Print verhindern

Dreh und Angelpunkt für die Umsetzung von BYOD mit Teams ist die Nutzung von Conditional Access und Microsoft Cloud App Security Session Policies.

Wichtig: manche der hier gezeigten Technologien befinden sich zum Zeitpunkt der Erstellung dieses Posts im Status „Preview“ – die Nutzung erfolgt also auf eigene Gefahr und immer daran denken:

eine Preview ist eine Preview ist eine Preview!

Die Idee sieht wie folgt aus und die Umsetzung zeige ich dann im Verlauf des Posts:

Idee

- Nutzung der Teams App nur mit verwalteten (und damit COPE/COBO) Geräten

- Nutzung der Web Experience nur über MCAS Session Policies die u.a. den Download verhindert

- Ggf. Nutzung von Sensitivity Labeln und Verschlüsselung (das soll hier aber kein Thema sein, ich verweise auf meine anderen Posts zu dem Thema).

- (Das Thema „Mobile Application Management“ [MAM] behandele ich hier bewusst nicht!)

Umsetzung

Teams App nur mit compliant/managed Devices:

Um zu erreichen, dass die Teams App nur mit Managed Devices genutzt werden kann, muss lediglich eine einfache Conditional Access Policy gesetzt werden:

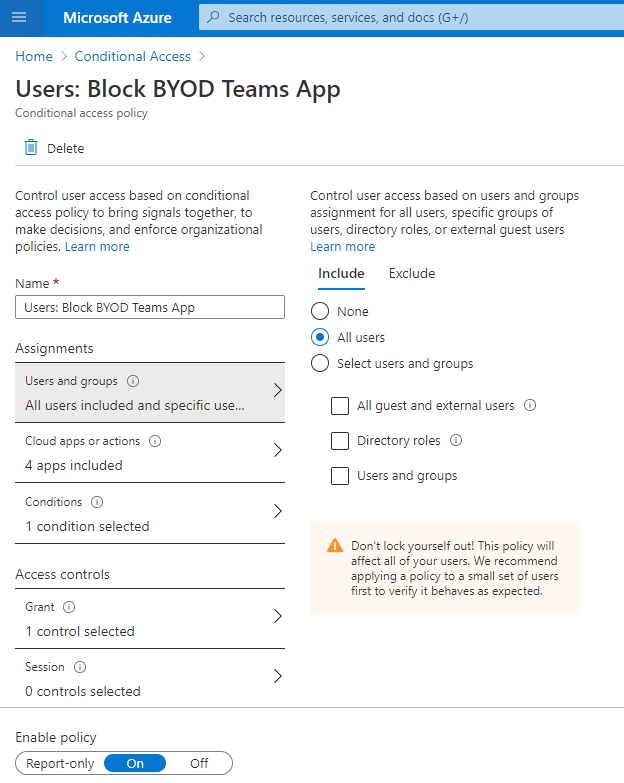

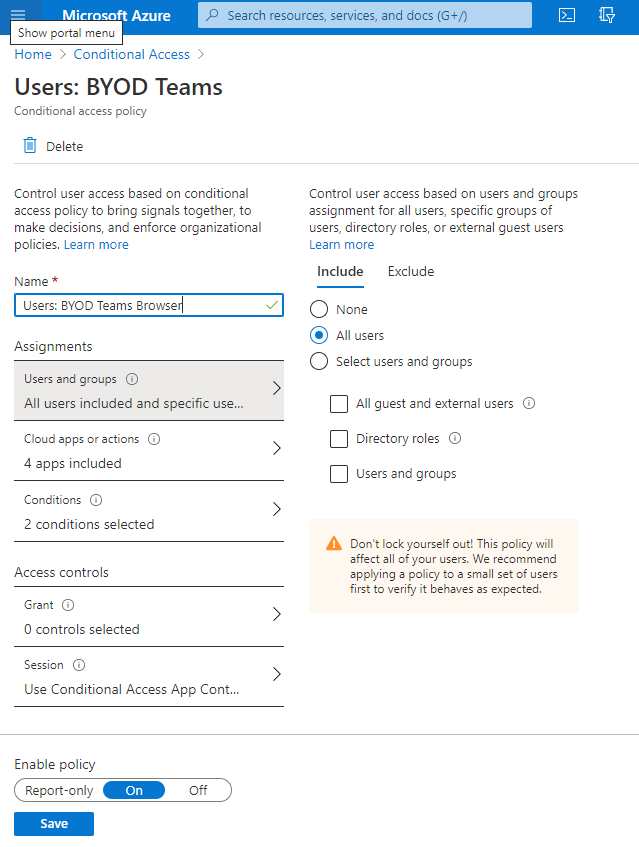

- Eine neue CA Policy erstellen, ihr einen Namen geben und die entsprechenden User auswählen, der Einfachheit halber hier im Bild für alle:

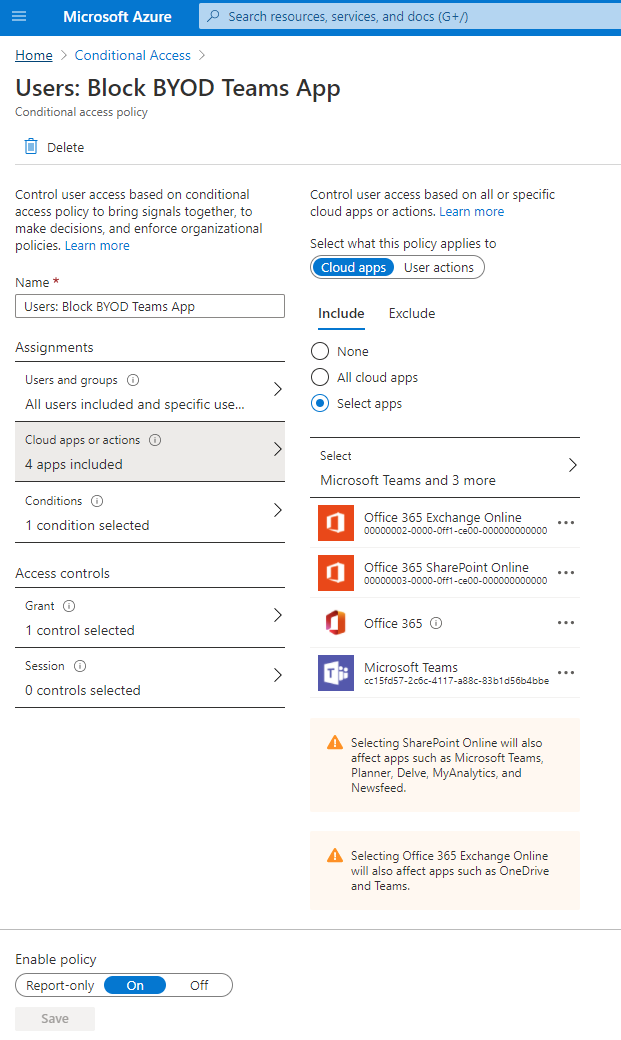

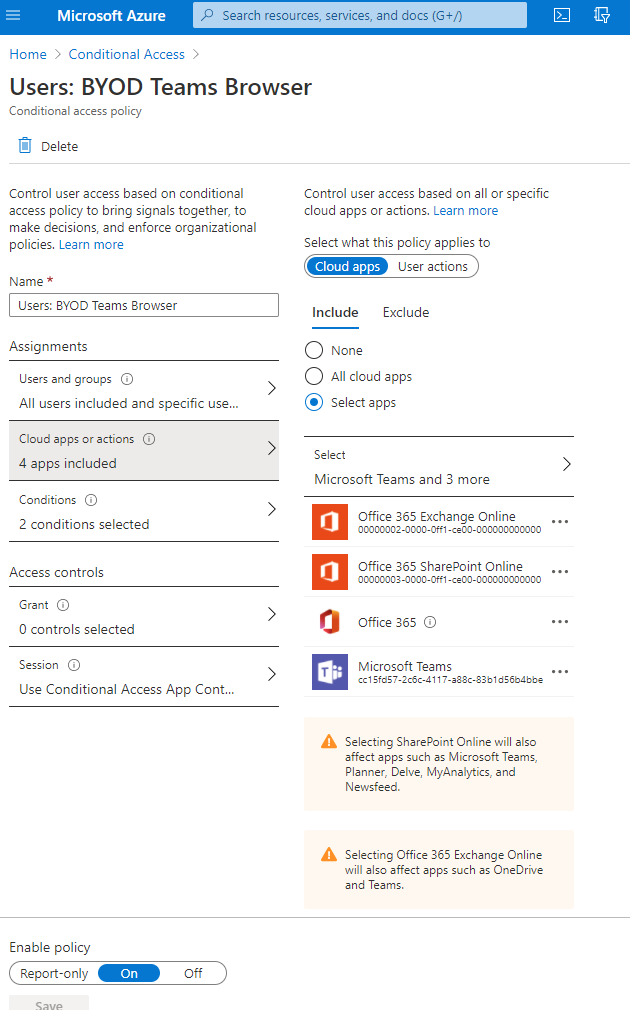

- die entsprechenden Services auswählen, z.B. Office, SharePoint, Exchange Online und Teams:

Hinweis: bitte daran denken, dass wenn es um Teams geht auch immer mind. SharePoint mit aufgenommen werden muss, da sonst z.B. der OneDrive Sync möglich wäre – und genau das soll ja hier verhindert werden!

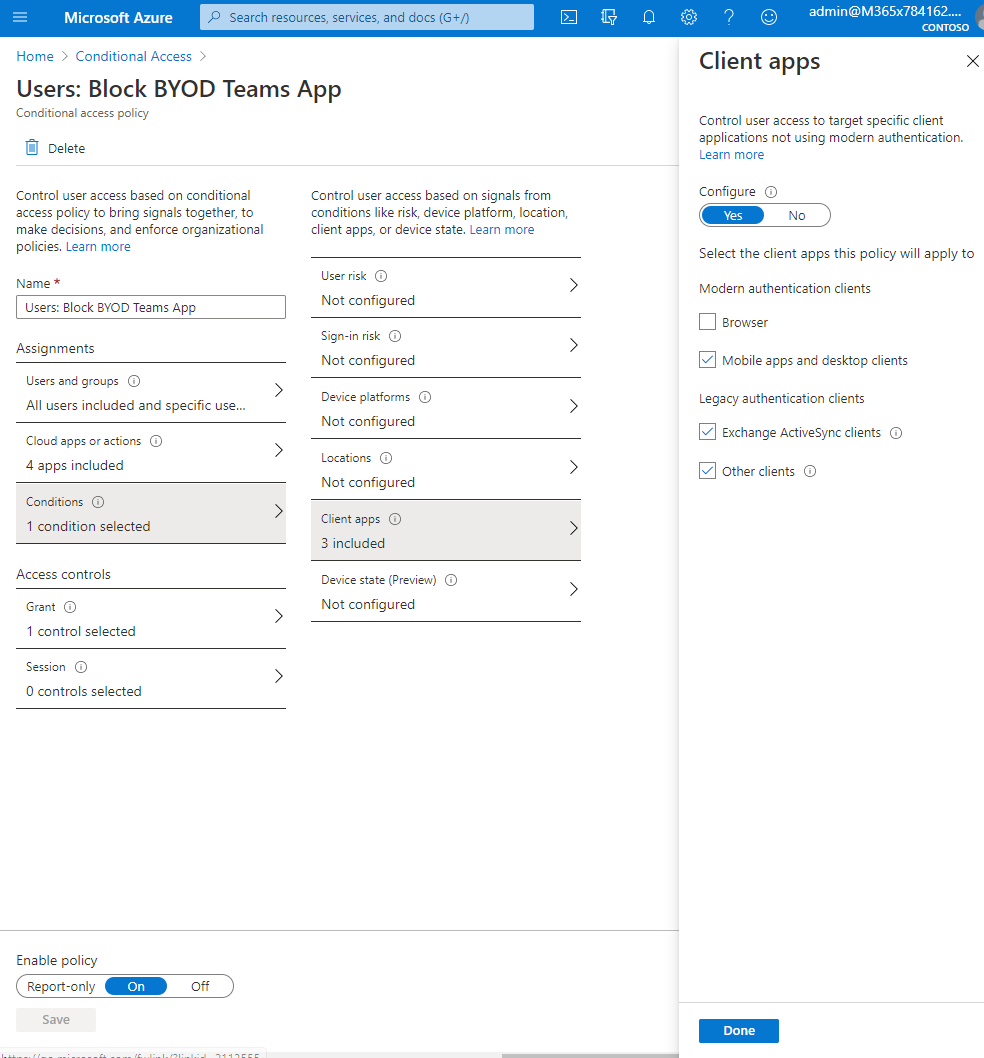

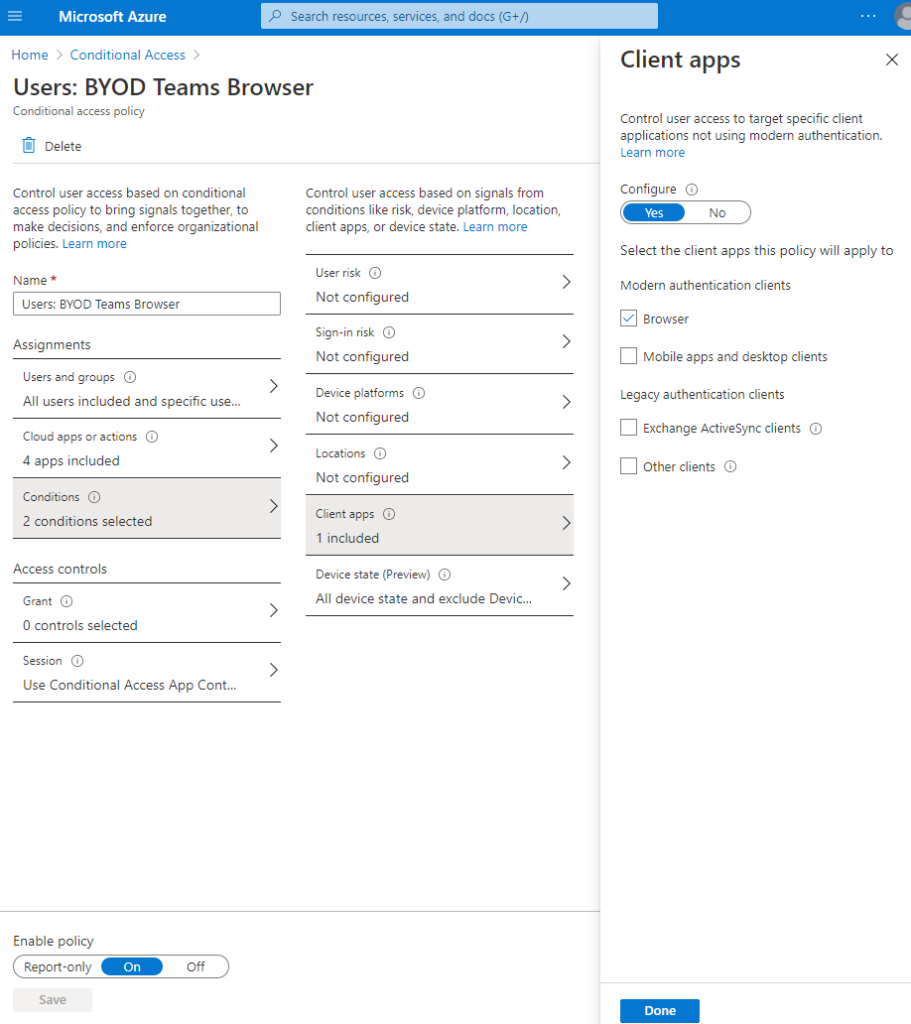

- Und jetzt der wichtigste Punkt: unter Conditions->Client Apps alles auswählen, außer dem Browser:

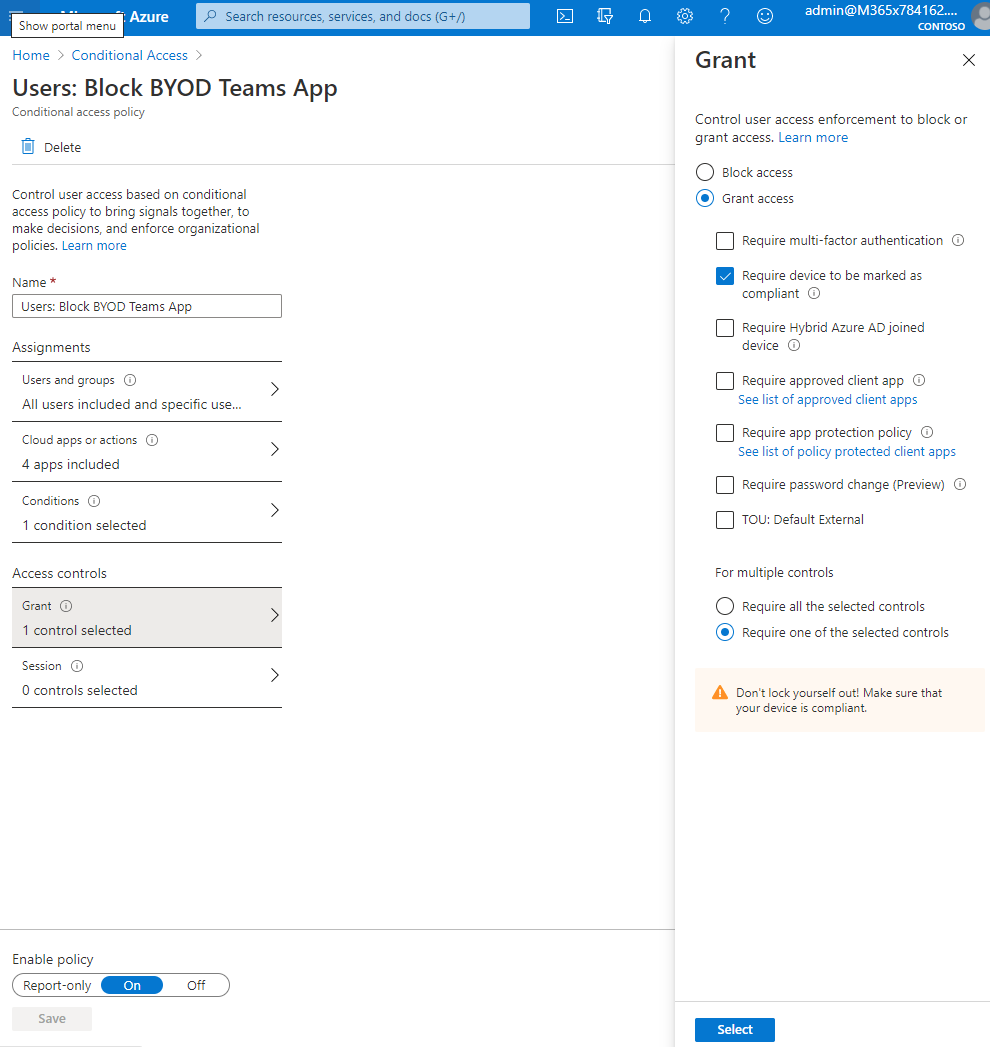

- Und der zweit wichtigste Punkt: unter Grant->require compliant device aktivieren (Hinweis: das funktioniert nur über in Intune gemanagete Devices, welches durch Intune das Compliance Flag erhalten):

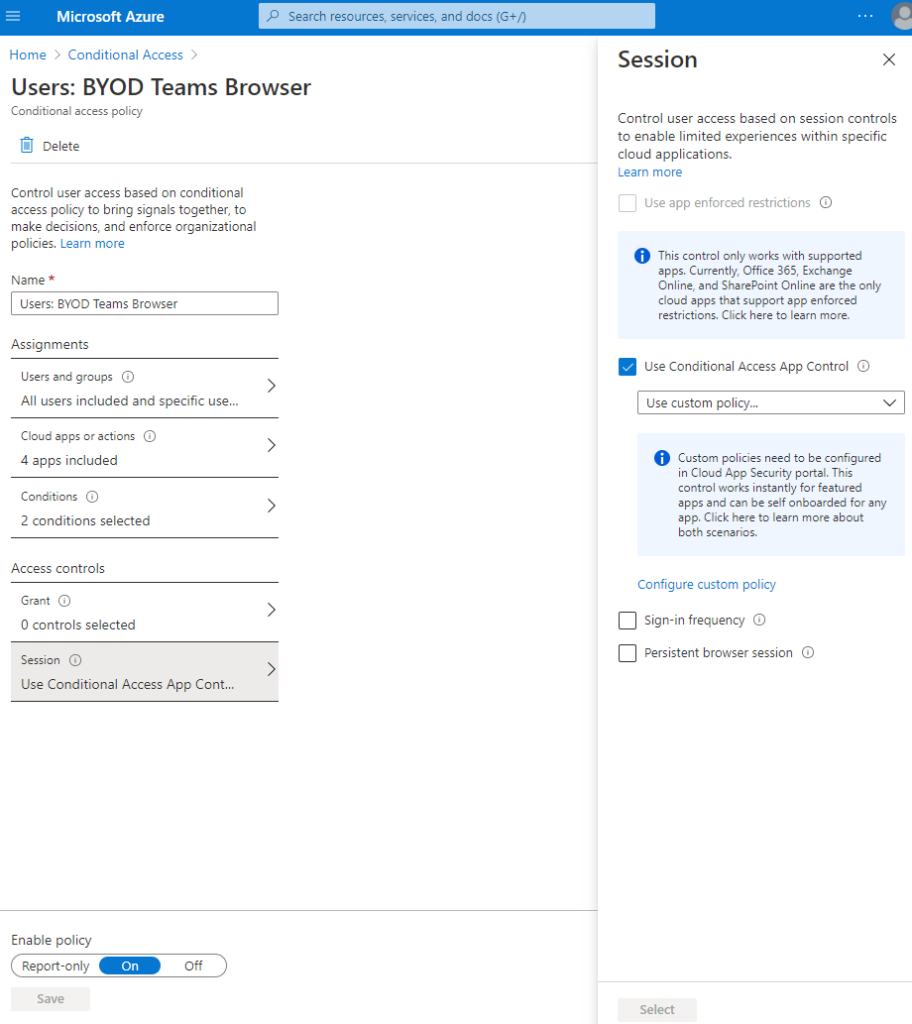

Einrichten der CA Policy für Teams mit Browser:

Hinweis: die eigentliche Konfiguration des Verhaltens erfolgt erst später in MCAS, hier muss zuerst die „Umleitung“ über CA nach MCAS konfiguriert werden

- Wieder zuerst die User auswählen:

- Und erneut natürlich die Services/Apps auswählen:

- Nun die notwendigen Bedingungen einstellen:

- Client apps->Browser

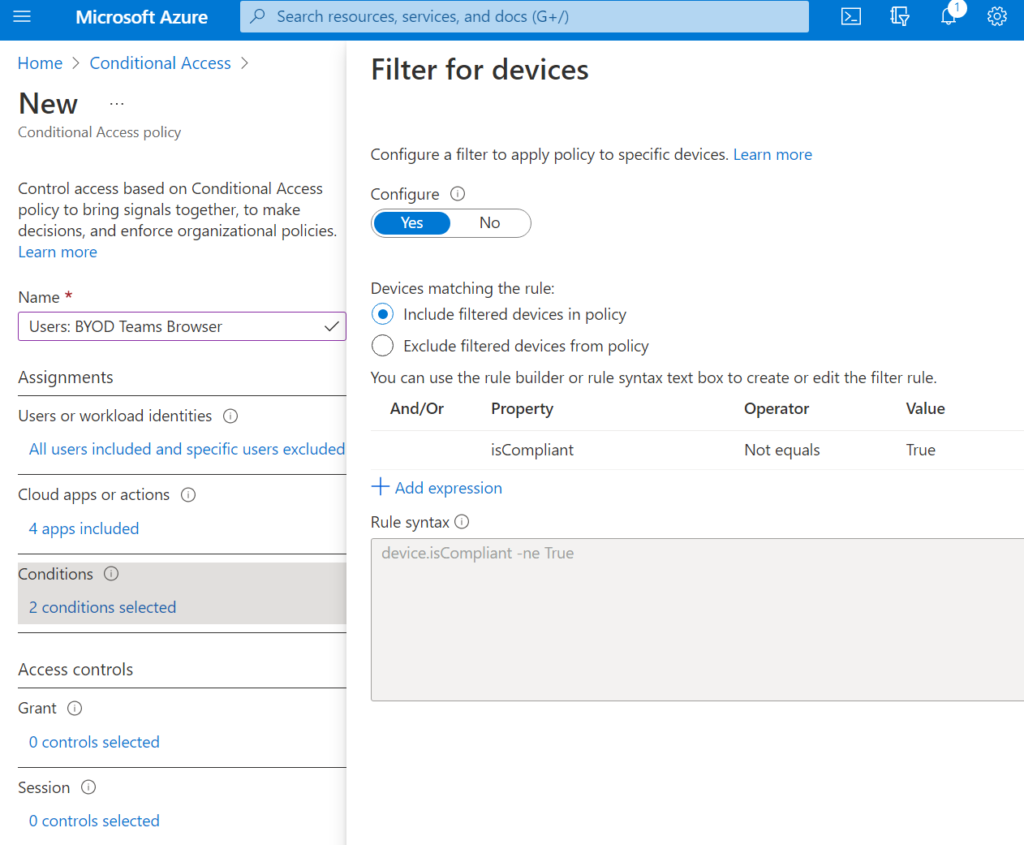

- Device state->Exclude: marked as compliant

- Last but not least noch die notwendige Session Control setzen:

Verbinden von CA mit MCAS

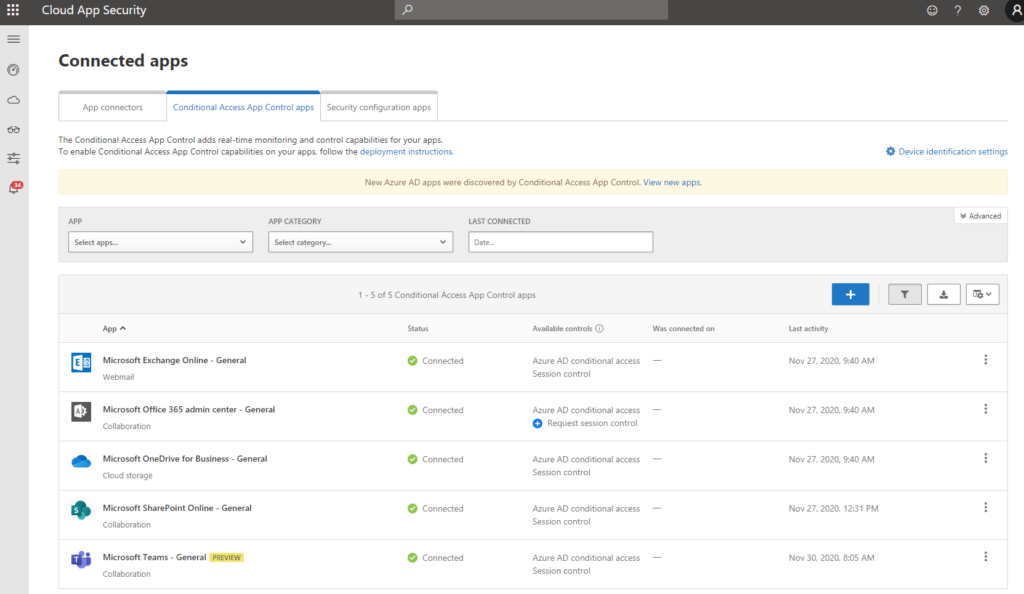

Nachdem nun die beiden CA Policies gesetzt worden sind, muss in MCAS noch die entsprechende(n) Session Policies gesetzt werden.

Damit dies überhaupt möglich ist, muss initial nach der Aktivierung der Policy ein User die betroffenen App(s) besucht haben.

Noch mal deutlich: die Verbindung existiert erst, nachdem ein User, auf den die oben konfigurierte Session Control CA zutrifft, die App genutzt hat.

Einfachster Weg: der konfigurierende Admin macht dies exemplarisch einmalig selbst.

Anschließend stehen in MCAS die Apps unter dem Bereich „Connected Apps->Conditional Access App Control apps“ zur Verfügung:

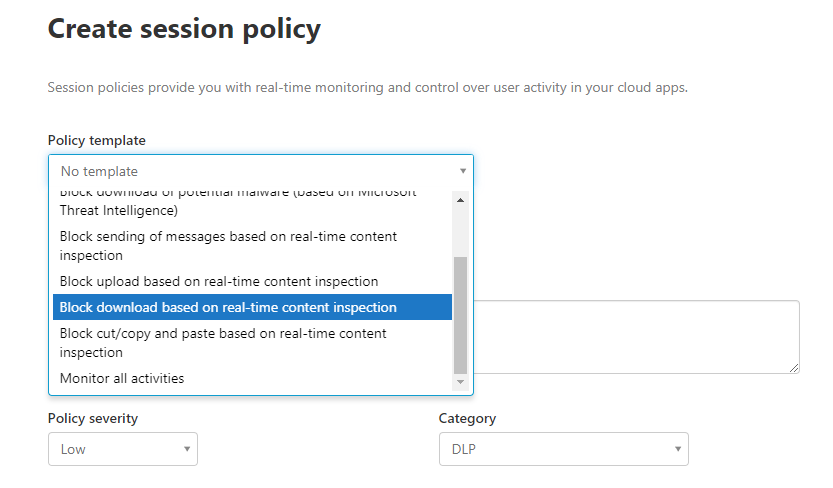

Erstellen der MCAS Policy/Policies

Nachdem wir jetzt sichergestellt haben, dass die richtigen Apps/Appplikationen/Services in MCAS zur Verfügung stehen können wir uns daran begeben die entsprechende(n) Policy/Policies zu erstellen (ganz nach Geschmack, ich beschreibe hier lediglich die Möglichkeit die Downloads auf die lokale Maschine zu verhindern):

- Zuerst muss eine neue Session Policy erstellt und als Policy Template „Block download based on real-time content inspection“ zugewiesen werden (Tipp: noch keinen Namen zuweisen, der wird eh in diesem Schritt überschrieben):

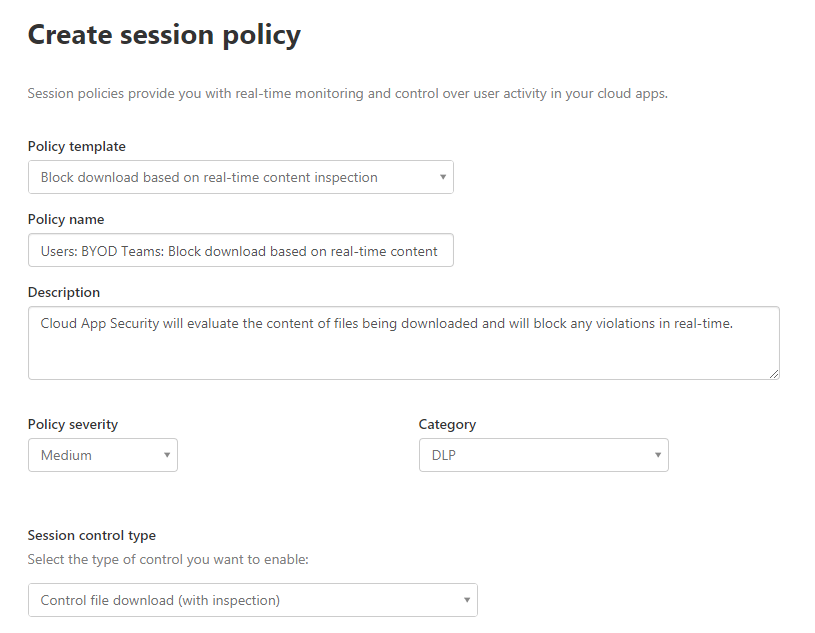

- Jetzt ist der richtige Zeitpunkt um der Policy einen individuellen Namen zu geben.

Wer mag kann die Severity der Policy an dieser Stelle noch anpassen.

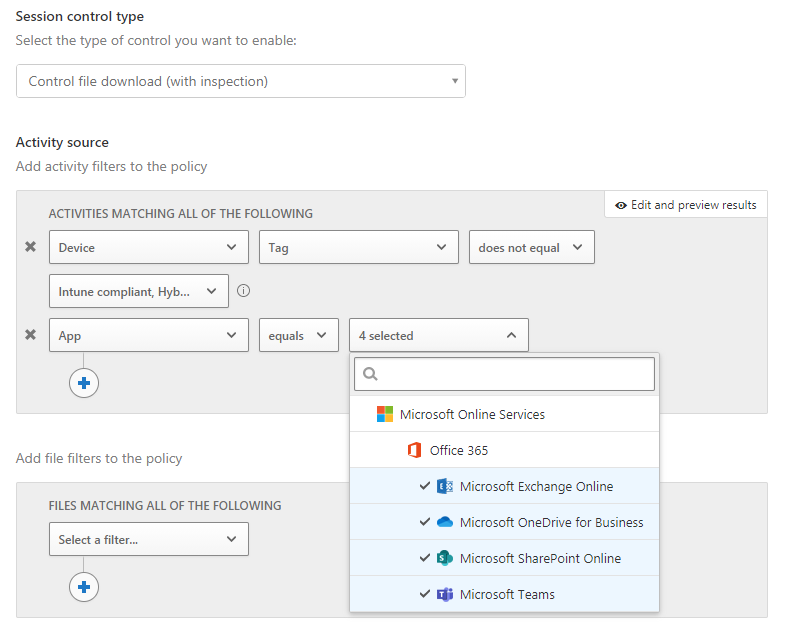

- Im Template der Policy ist als „Activity Source“ aktuell lediglich die Device Compliance voreingestellt, dort fügen wir noch ein weiteres Kriterium, nämlich die „App“ hinzu:

- Klick auf das „+“

- Auswahl von „App“ als Filter [durch Klick auf „Select Filter“]

- Daraufhin wird automatisch in die Appauswahl gesprungen und wir selektieren die Apps, die wir im Fokus haben, sprich in unserem Fall EXO, SPO, OD4B und Teams

- Wer möchte kann noch weitere Filter für Dateien setzen, auf die das Downloadverbot angewendet werden soll – z.B. Label, Dateigröße oder -typ, ich setze hier bewusst keinen Filter, da es für alle Dateien gelten soll.

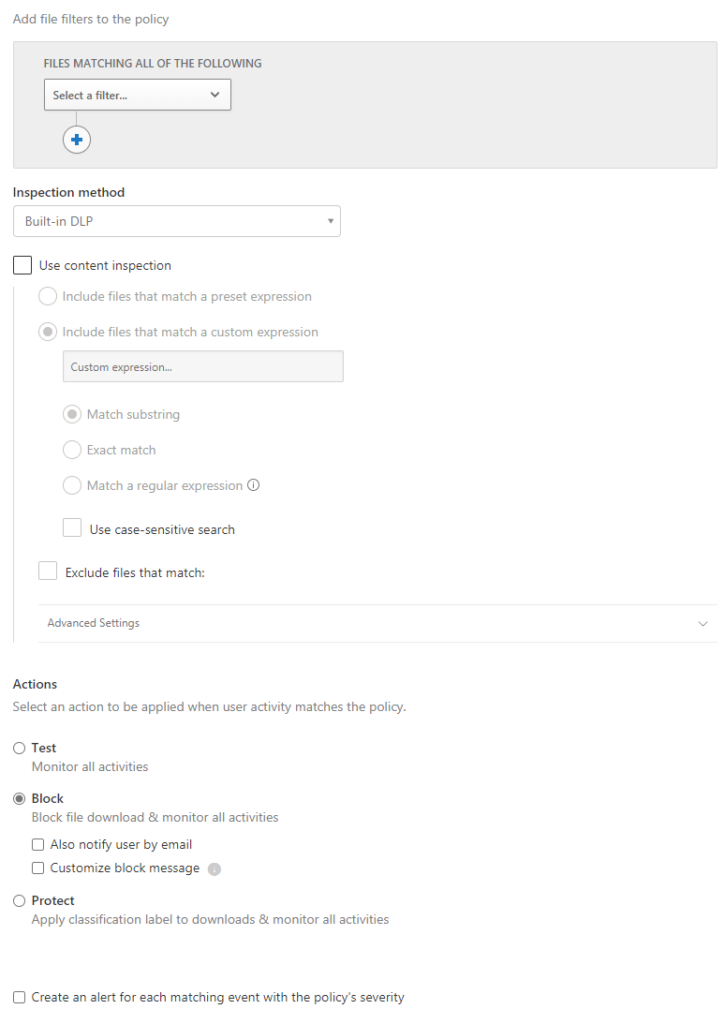

- Damit das Verhindern der Downloads überhaupt funktioniert benötigen wir eine „Inspection Method“. Die einfachste Wahl ist „Built-in DLP“, wobei „Use content inspection“ abgewählt ist, da ich jeden Download unterbinden möchte und hier nicht basierend auf dem Inhalt agieren möchte.

Je nach Einsatzszenario kann dies natürlich sinnvoll sein.

- Als Action belasse ich als Auswahl „Block“ und wähle „Create an alert for each matching event with the policy’s severity“ ab, da hier lediglich der Download unterbunden werden soll, ohne, dass dadurch ein Review oder sonstige Arbeiten für das SOC/den Admin gestartet werden sollen.

Nun sind die notwendigen Vorkehrungen geschaffen um den User und die Daten auch in BYOD zu schützen.

User Experience der Policies

Hier nun die Auswirkungen der gesetzten Policies:

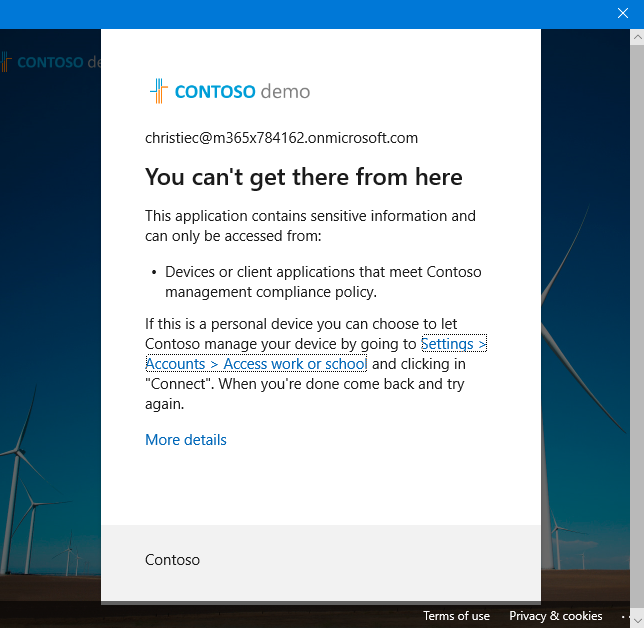

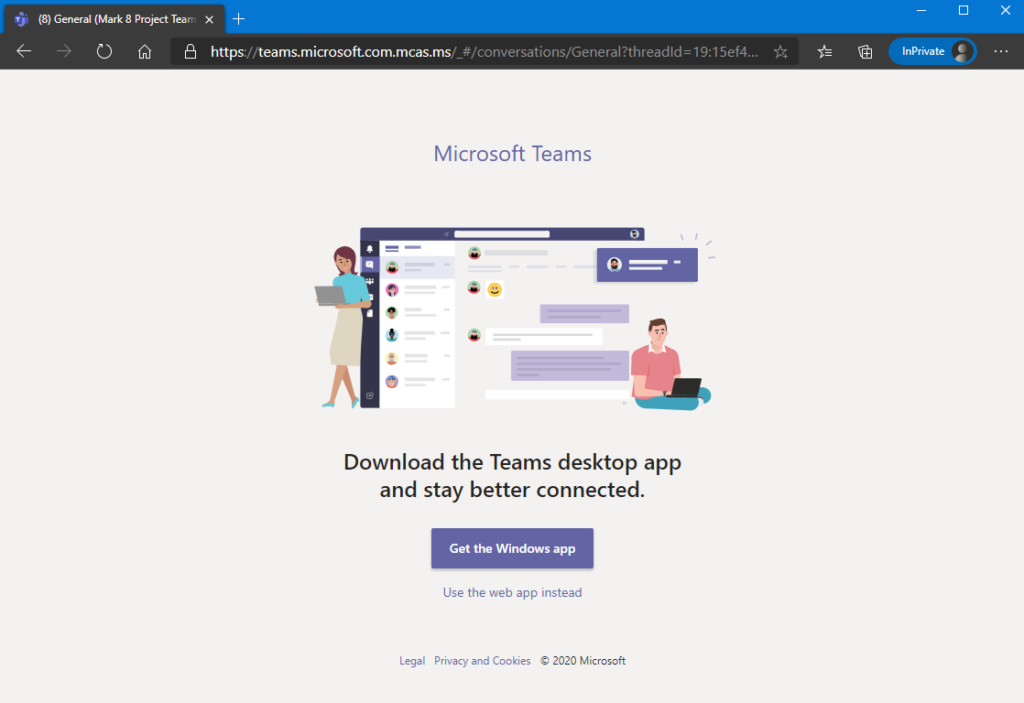

- User versucht sich mittels der Teams App auf einem BYOD anzumelden:

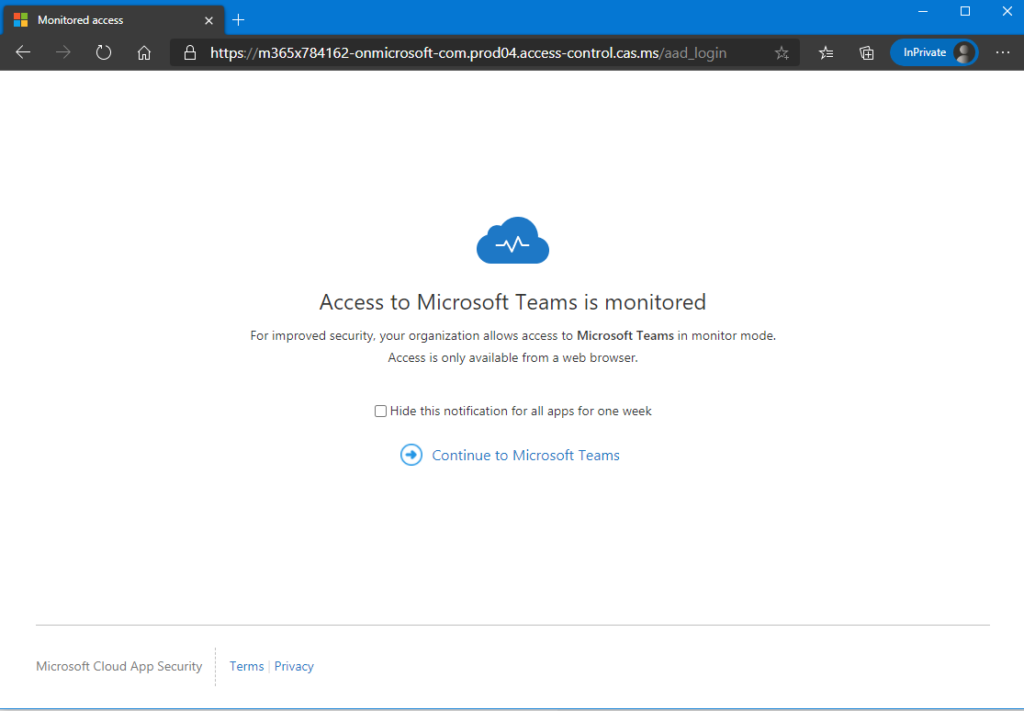

- Login über einen Browser beim Aufruf von https://teams.microsoft.com :

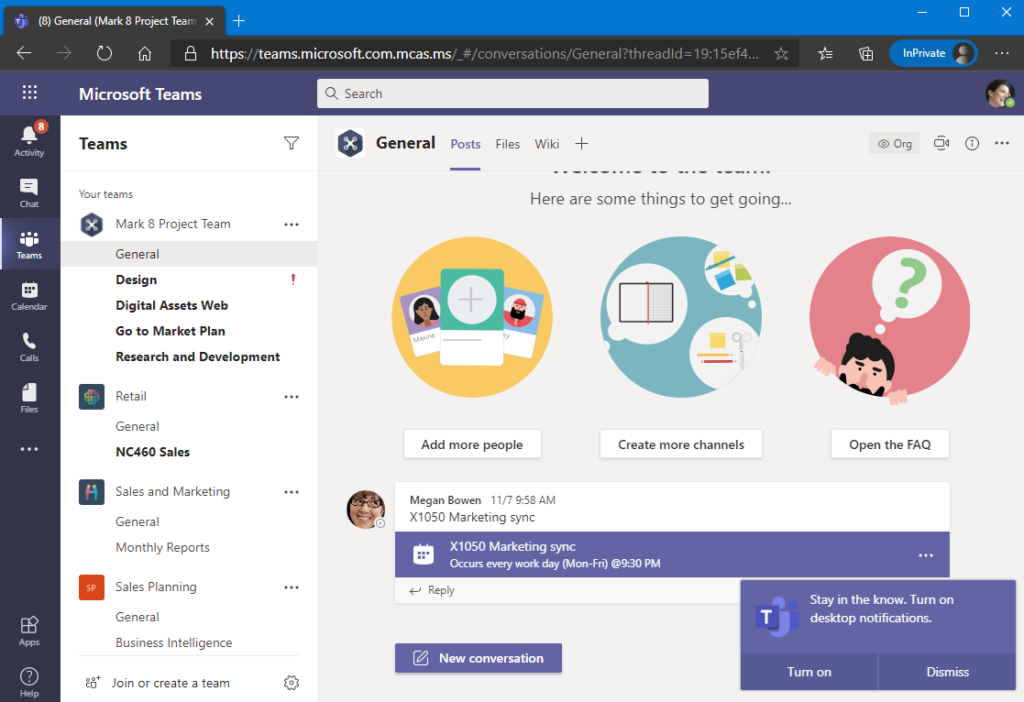

Nach dem Bestätigen des Hinweises auf die Umleitung bekommt man das „normale“ Teamsverhalten angezeigt:

(und nein, leider lässt sich dieses Verhalten aktuell nicht ändern, die User müssen daher „wissen“ [Adoption & Change!], dass sie auf „Use the web app instead“ drücken müssen!)

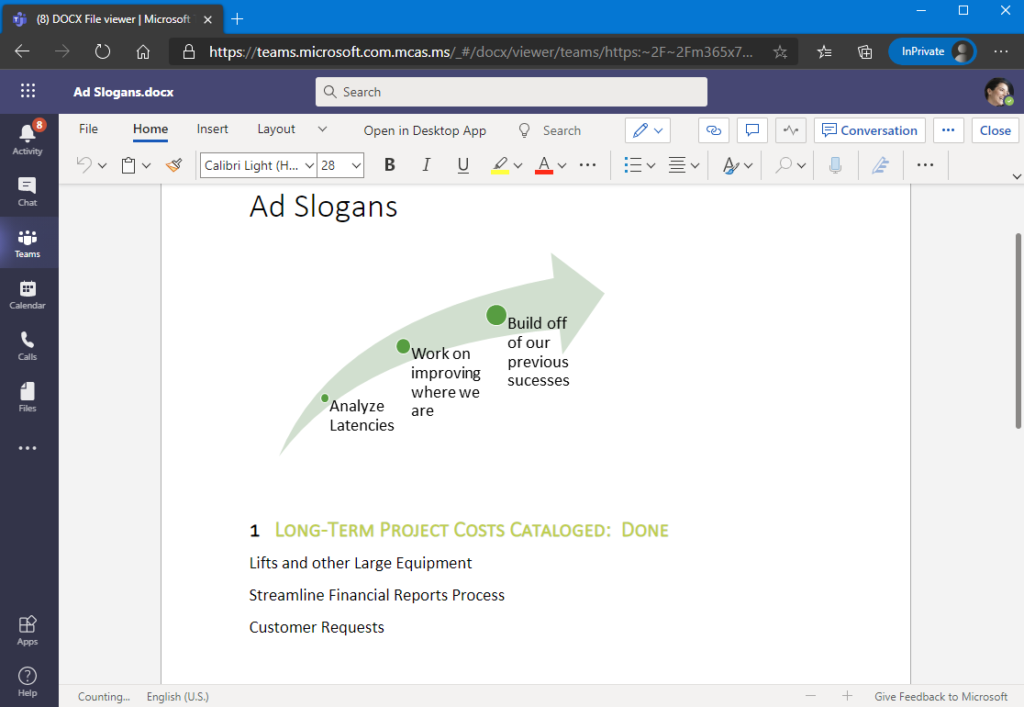

Wenn eine Office Datei geöffnet wird, so lässt sich diese in Teams ganz normal bearbeiten:

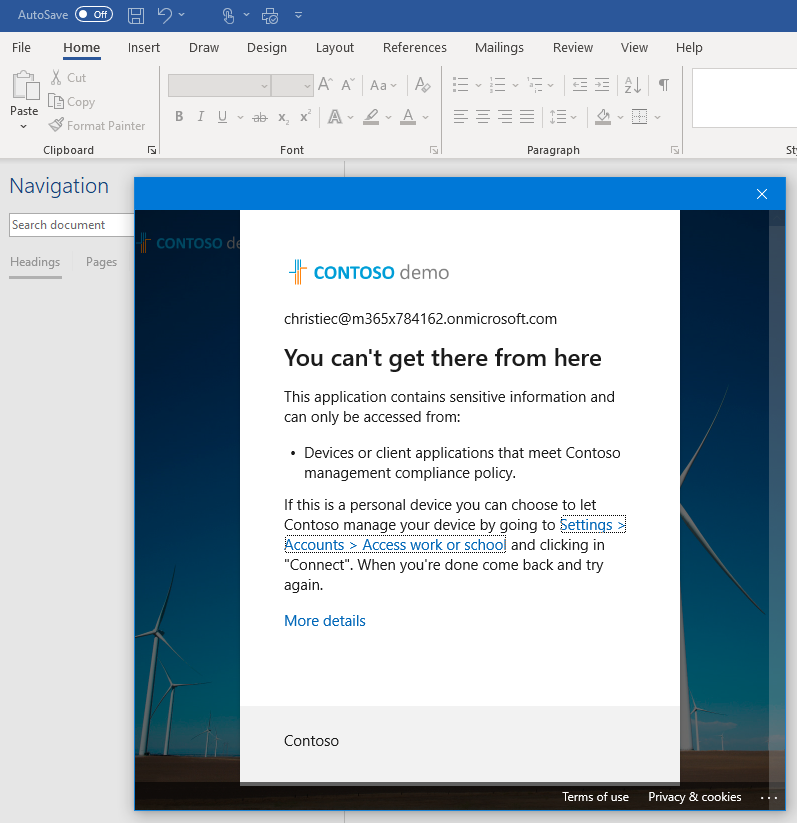

Beim Klick auf „Open in Desktop App“ bzw. dem Menüpunkt „Download“ öffent sich Word und nach einem Einloggen erhält der User folgende Fehlermeldung (entsprechend dann auch für die anderen Apps):

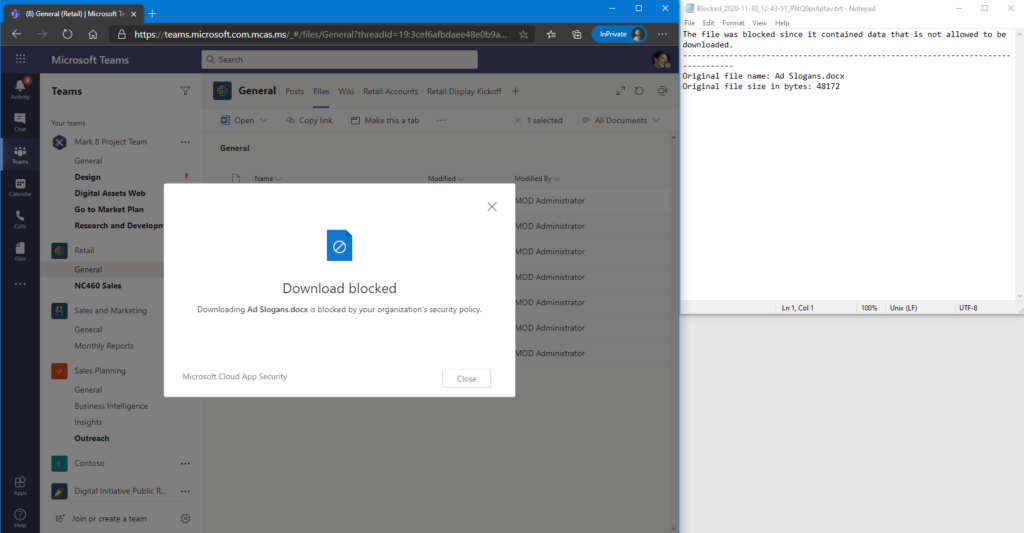

Wenn der User direkt aus der File-Ansicht versucht die Datei herunterzuladen bekommt er folgende Anzeige und auch den Hinwseis in der Textdatei:

Dieses Verhalten erhält der User auch, wenn er andere Filetypes herunterladen möchte, die im Browser geöffnet sind, z.B. PDFs.

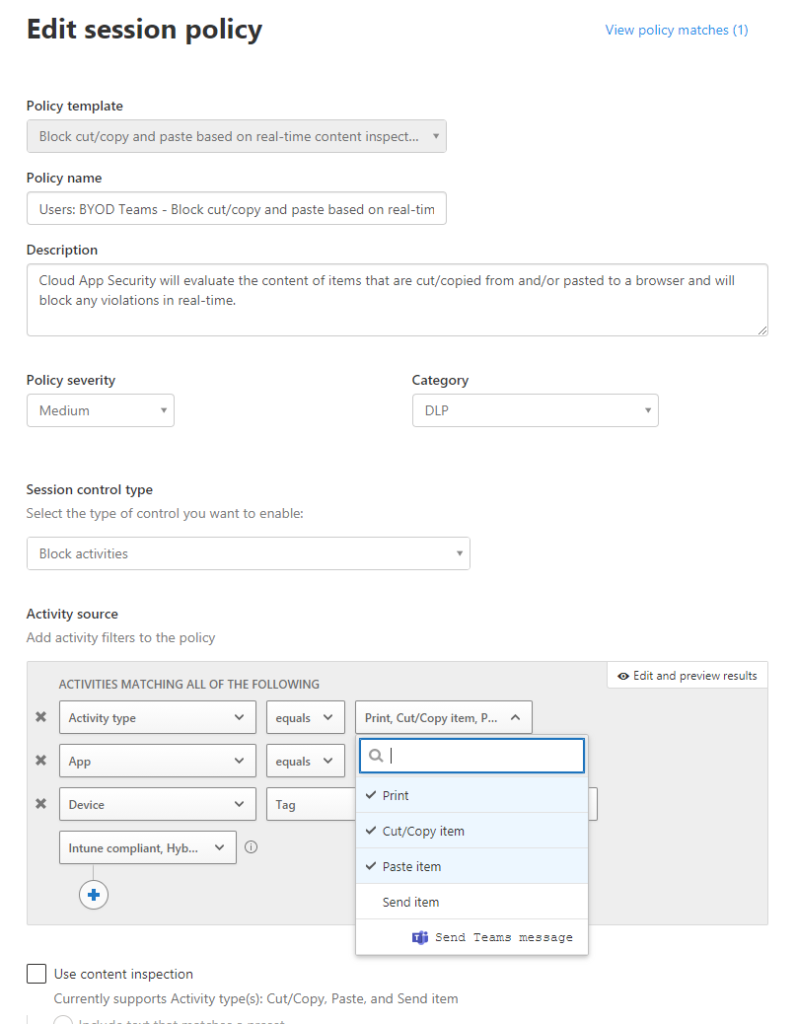

Bonus: Copy&Paste&Print verhinern:

Den Download alleine zu verhindern ist schon ein gutes Stück auf dem Weg zur Absicherung – jedoch, grade bei sensiblen Informationen, macht es Sinn auch Copy (und ggf. Paste) und vor allem auch das Drucken zu verhindern. Dazu erzeugt man eine zweite Session Policy, die in etwa wie folgt aussehen sollte und dem o.g. Muster entspricht:

Beim Drücken von Strg+C sieht der User dann folgendes:

Last but not least ein Hinweis: Ja, mittels dieses Vorgehens verhindere ich natürlich nicht zu 100%, dass ein böswilliger Mitarbeiter Firmengeheimnisse extrahiert (Stw. Screenshot).

Jedoch schütze ich damit, dass Anwender aus Versehen gegen Compliance Richtlinien verstoßen und ohne es zu wollen den eigenen Arbeitgeber in riskante Situationen bringen.

Wer mehr Sicherheit (auch gegen böswillige Mitarbeiter) möchte, der sollte sich die Themen Insider Risk Management, Endpoint DLP und Sensitivity Labeling anschauen und umsetzen.

Kommentare

Eine Antwort zu „Microsoft Teams mit BYOD nutzen und trotzdem einen ruhigen Schlaf haben!“

[…] verschiedenen anderen Blogposts das Thema Zero-Trust (ZT) aufgegriffen (Jurassic Park, Ransomware, BYOD,…).In diesem Post möchte ich herausarbeiten was ZT für die Infrastruktur bedeutet und wie […]