Ransomware ist in aller Munde – und um ehrlich zu sein – verstehe ich nicht (wirklich), warum das noch der Fall ist, denn das Verhindern oder zumindest das Eindämmen von typischer Ransomware ist nach aktuellem Stand der Technik sehr gut möglich.

Und sollte doch mal das Kind in den Brunnen gefallen sein, dann sind mit der richtigen Herangehensweise die Auswirkungen sehr limitiert und auch sehr schnell wieder behebbar.

Welche Techniken, Prozesse und Methodiken dafür notwendig sind möchte ich in diesem Blogpost beleuchten.

Was ist überhaupt Ransomware?

Um Gegenmaßnahmen ergreifen zu können müssen wir zuerst unseren Feind kennen:

Ransomware ist gemeinhin eine ungewollte Software, welche teilweise oder vollständig die Daten auf dem eigenen Computer und ggf. jedem angeschlossenen Netzlaufwerk verschlüsselt und anschließend ein „Lösegeld“ in Form von einer Summe X Bitcoin verlangt.

Dies ist meist mit einer zeitlichen Komponente („…zahle innerhalb von Y Tagen, sonst löschen wir den Entschlüsselungskey…“) und/oder einem zusätzlichen Druckmittel („…zahle, sonst veröffentlichen wir deine Daten…“) verbunden.

…und wie schleicht „es“ sich ein?

Klassischer Weise kommt Ransomware über Emailattachments auf die erste betroffene Maschine. Danach gibt es typische „Standard-Verteil- und Verbreitungsmechanismen“ über das angeschlossene Netzwerk (vgl. „Zero Trust und was das für die Infrastruktur bedeutet„).

Vorsorgliche Maßnahmen zur Abwehr

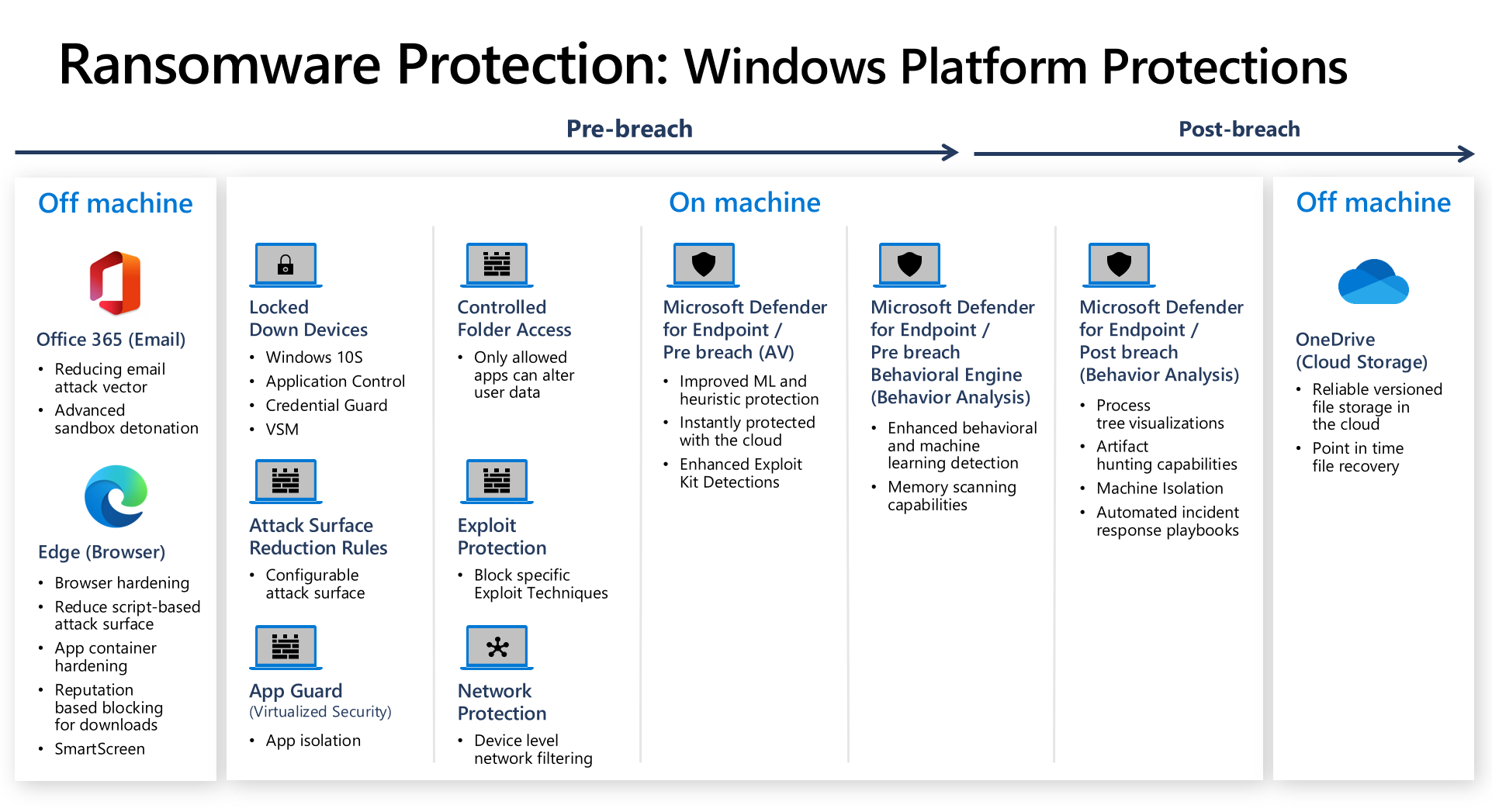

Es gibt eine ganze Reihe an Abwehrmaßnahmen, die ergriffen werden können, um Ransomware gar nicht erst zum Zuge kommen zu lassen. Diese werde ich der Reihe nach (ohne Anspruch auf Vollständigkeit) beleuchten. Und ja – manche dieser Maßnahmen bedeuten vermutlich zusätzliche Lizenz- und/oder Prozessresourcen, aber der ROI stellt sich bereits nach der ersten abgewehrten oder stark eingeschränkten Attacke ein!

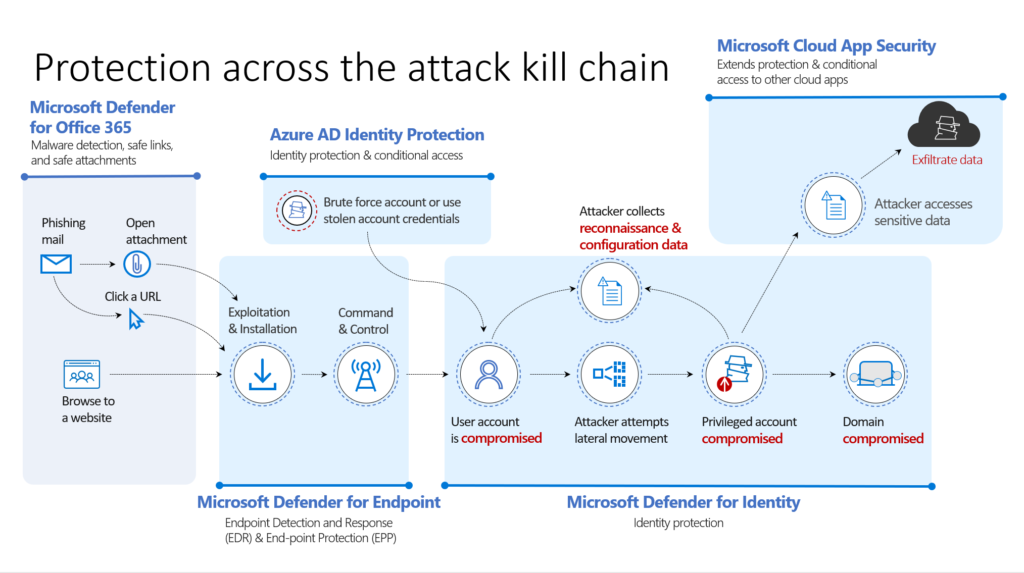

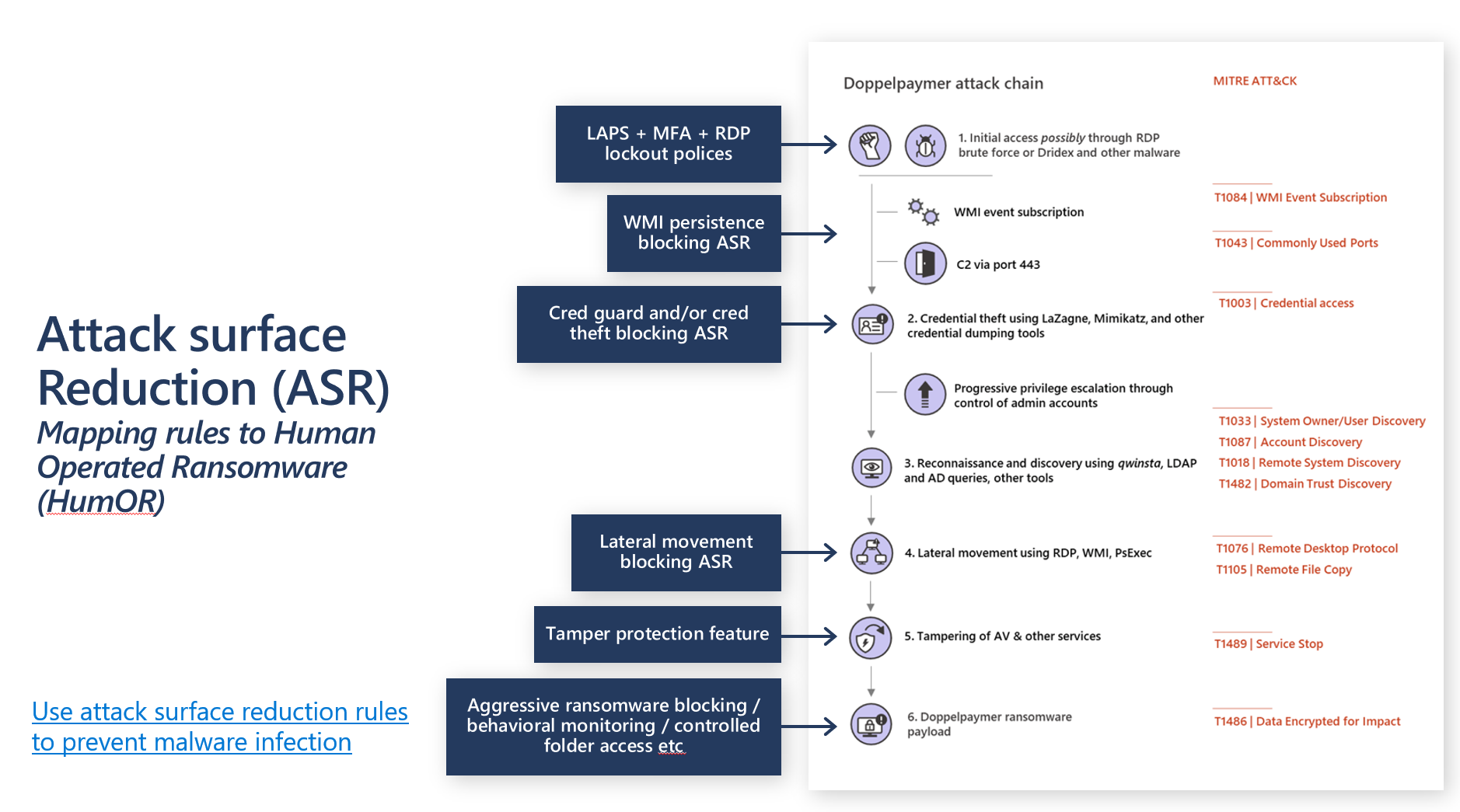

Ich stelle die Maßnahmen in der Reihenfolge der „Ereignisse“ passend zur o.g. Kill Chain vor:

Initiale Verteilung der Malware

Der Hauptvektor für die Verteilung von (Ransomware) Malware stellt nach wie vor der Erhalt von verseuchten Emails dar.

D.h. um gegen Malware auf einfachste Art geschützt zu werden bedarf es zwingend einer Anti-Malware Lösung. Den Beste Weg dahin stellt Microsoft Defender for Office 365 (MDO/MSDO) mit im Speziellen der Funktionalität „Safe Attachments“ dar.

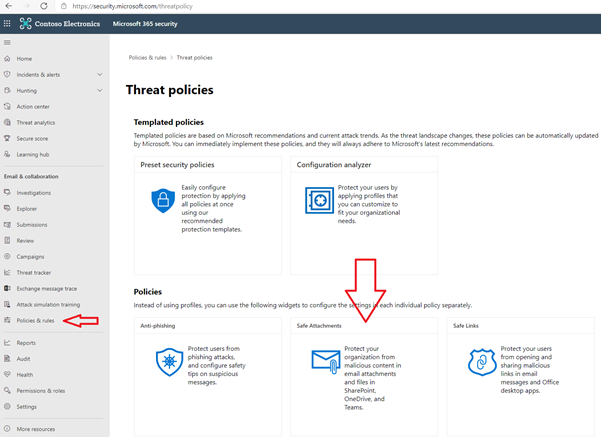

Wer schon Exchange Online nutzt (und nach den Hafnium Angriffen sollte da wirklich jeder drüber nachdenken!), für den ist das Feature in 2 Klicks erreichbar (plus ggf. entsprechende Lizensierung):

Durch eine solche Policy werden die eingehenden Attachments mittels sog. „Detonation Chambers“ überprüft und erst nach einer entsprechenden Bewertung durchgestellt.

Alleine durch diese Maßnahme wird das Risiko schon enorm reduziert, da die bekannten und zum großen Teil auch unbekannten Ransomware/Malware herausgefiltert werden.

Und was ist, wenn doch mal was durchkommt?

Sollte es doch dazu kommen – auch wenn extrem unwahrscheinlich –, dass eine Ransomware/Malware durchrutscht, dann gibt es weitere – tatsächlich sogar ziemlich einfach umzusetzende – Möglichkeiten dies zu mitigieren.

Dazu überlegen wir uns noch vorher wie solche Ransomware „nach der Email“ agiert:

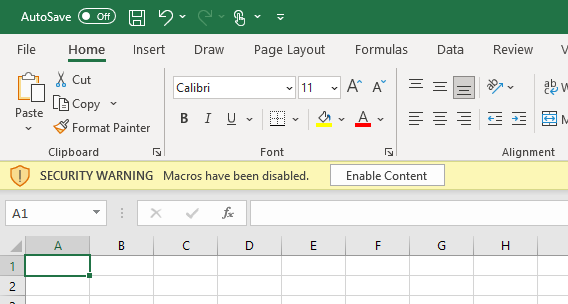

Typischer Weise kommt diese Schadsoftware getarnt als PDF oder Word/Excel Dokument und verleitet den User dazu in der Anwendung zu agieren, meist um auf „Makros zulassen“ oder „Dynamischen Kontent zulassen“ zu klicken:

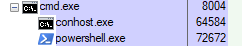

Was dann typischerweise passiert ist, dass das Makro einen neuen Prozess erzeugt, der dann die Verbindung zu sog. „Command and Control“ (C2) Servern herstellt. Dies ist oft ein „Powershell“ oder sonstiger Script Prozess. Hier als einfaches Beispiel eine Powershell gestartet aus einer CMD:

Alleine diese Betrachtung ermöglicht uns mehrere Gegenmaßnahmen zu treffen:

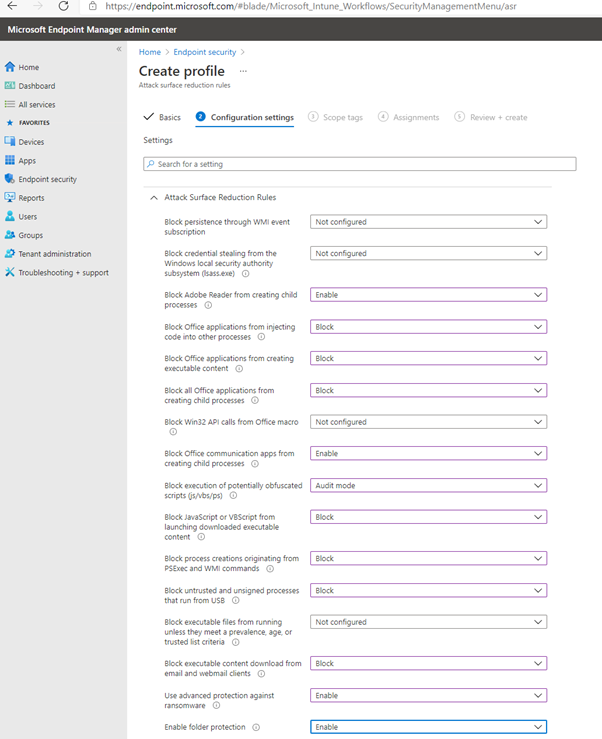

- In Windows Enterprise / Windows E3 gibt es den Mechanismus der Attack Surface Reduction (ASR) [Hinweis: für erweiterte Möglichkeiten und Reporting von ASR wird eine Windows E5 benötigt!]. Dort gibt es die Möglichkeit mehrere dieser Thematiken zu adressieren:

=> Use attack surface reduction rules to prevent malware infection

=> Mein ausführlicher Artikel zu ASRR: Attack Surface Reduction Rules (ASRR) – Was ist es? Was kann es? Und wo sehe ich was?

- Die dargestellten Settings müssen natürlich getestet und ggf. auf bestimmte Usergruppen abgestimmt werden, insb. wenn es Nutzerkreise gibt, die z.B. viele Makros mit Interaktion zu 3rd Party Software verwenden!

- Der Zugriff auf bekannte C2 Knoten/Netzwerke sollte geblockt werden – der einfachste Weg führt über die Nutzung von Microsoft Defender for Endpoint (MDE/MSDE).

Das spannende an der Nutzung von MDE ist, dass – wenn korrekt konfiguriert – dieser bei der erstmaligen Erkennung von Schadsoftware (z.B.: Email->Word->Powershell->C2…) dies an den Microsoft Intelligent Security Graph reportet und dadurch gleich mehrere Dinge passieren:- Alle anderen angeschlossenen MDE Installationen werden benachrichtigt und ab da ist jeder andere Client immun (=> Power of the Cloud! 😀 )

- Auch MDO bzw. Exchange Online wird benachrichtigt und kann die Malware im Vorfeld aussortieren.

- Bereits ausgelieferte Malware kann über „Zero Hour Auto Purge“ (ZAP) aus den angeschlossenen Postfächern zurückgezogen werden und damit die übrigen User direkt geschützt werden.

- In der Windows Konfiguration (ggf. über ASR) wurde „Controlled Folder Access“ konfiguriert, so dass unbekannte Executables gar keinen Schreibzugriff auf die relevanten Daten hatten und damit auch gar kein Schaden entstehen konnte.

Und doch, was ist, wenn trotzdem einer durchkommt und verschlüsselt?

Tja, zuletzt bleibt natürlich die Frage: „100% Sicherheit gibt es nicht, was ist, wenn trotz aller oben beschriebenen Maßnahmen einer durchgekommen ist?“

Zuallererst möchte ich auf das Konzept von „Zero Trust“ verweisen (gerne auch auf meine Blogposts: „Was hat Jurassic Park mit IT Security zu tun?“ und „Zero Trust und was das für die Infrastruktur bedeutet„) . Wenn dem gefolgt wird und insb. die Client Architektur auf archaische Technologie wie (Client)VPN verzichtet wird (ja, für diese Aussage bekomme ich oft Gegenwind, aber am Ende versteht es dann doch jeder, dass das Zeitalter von VPN vorüber ist! ? ), dann ist der „Impact“ der Ransomware minimal: nämlich genau der initial betroffene Client! (Um mich selbst zu zitieren: „Ohne Zero Trust ist das on-premises Netzwerk wie ein Swimmingpool mit Urinierbereich„)

Alle anderen werden ja nach dem Eintritt durch die Benachrichtigungen von MDE/MDO ab sofort geschützt.

Außerdem hat der Client keine Verbindung zu irgendwelchen Netzwerkresourcen über die sich die Ransomware verbreiten könnte. (Merkste was, @VPNVerherrlicher ?)

So, nichtsdestotrotz sind dann die ganzen schönen PPTs, etc. alle verschlüsselt. Echt ärgerlich, oder?

NEIN, denn als vorsorgliche Absicherung UND zur deutlich vereinfachten geräte- und unternehmensübergreifenden Collaboration wurde natürlich für alle User OneDrive eingerichtet und der sog. „Known Folder Move“ genutzt, um zumindest die Standard Ordner „Desktop“, „Dokumente“ und „Bilder“ in OneDrive zu speichern.

(Wichtig bei diesem Vorgehen ist insb. den Usern klar zu machen, dass unternehmenskritische Dokumente jeglicher Art dort zu speichern sind und dass ein Speichern außerhalb von OneDrive gegen gültige Vorgaben verstößt! Vgl. auch „Was hat das Aktenarchiv im Keller, was mein Fileshare nicht hat?„)

Warum ist das Speichern von Daten in OneDrive überhaupt sinnvoll/hilfreich gegen Ransomware?

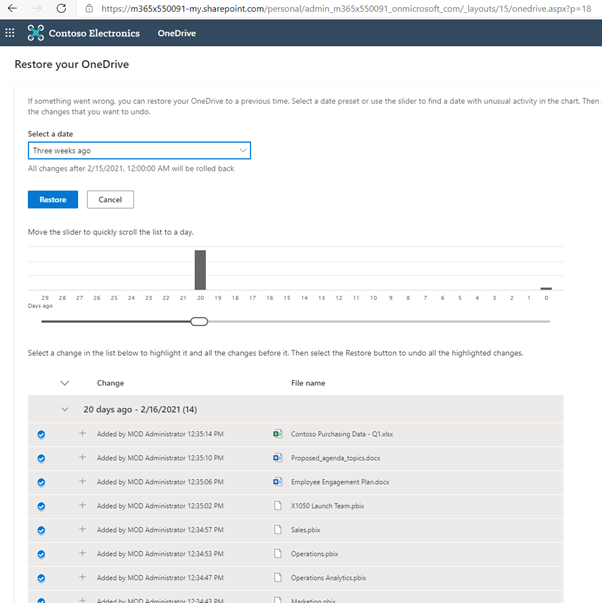

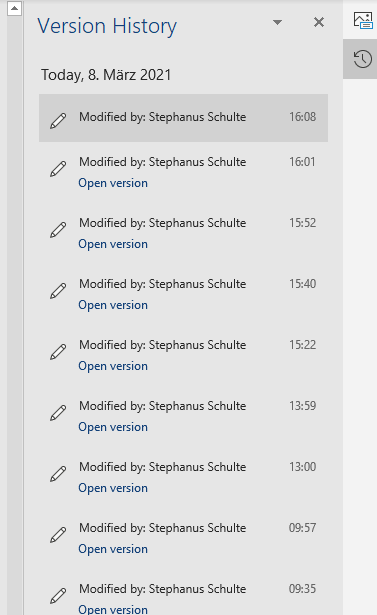

OneDrive (sowohl Personal als auch for Business) ist in der Lage Datei-Veränderungen, die durch Ransomware kommen, zu detektieren.

Sobald dies passiert wird der User benachrichtigt und kann per Knopfdruck die vorangegangenen Versionen wiederherstellen.

Das dauert nur Sekunden!

Dafür ist kein aufwändiger Backup/Restore Prozess notwendig!

Und das bringt uns gleich zu dem nächsten Punkt:

Eine Maschine, die mit Ransomware in Kontakt gekommen ist, sollte über bestehende MDM Prozesse zurückgesetzt werden, per Autopilot und standardisiertem und automatisiertem Deployment wieder installiert und dem User über den Zugriff auf OneDrive sofort wieder die Möglichkeit gegeben werden mit dem Arbeiten fortzufahren.

Je nach Internetverbindung und Hardware dauert das weniger als 30 Minuten und ist im Vergleich zu einer großflächigen Ransomware-Recovery über das gesamte Intranet wirklich zu vernachlässigen!

Btw. dieses Vorgehen ermöglicht gleichzeitig das automatische Speichern von Dokumenten, das gemeinsame Bearbeiten durch mehrere User und das Wiederherstellen von alten Versionen von Dokumenten – hat mir schon öfter viele Stunden Zeit gespart! ?

Fazit

Heute – Anfang 2021 – gibt es von mir kein Mitleid mehr für von Ransomware betroffene User und Unternehmen.

Der aktuelle Stand der Technik reduziert das Risiko auf ein minimales Niveau und es gibt auch von den Kosten und den Aufwendungen für die notwendigen Prozesse etc. keine Ausrede mehr!

Durch die getroffenen Maßnahmen werden zudem auch gleichzeitig andere Vorteile für Zusammenarbeit und automatischem Deployment gehoben.

Auf was wartest du dann noch?

Wer geeignete Partner für die Umsetzung sucht, der darf gerne auf seine Microsoft Ansprechpartner oder mich zukommen, denn daran wird es sicher nicht scheitern! 😀

Siehe zu dem Thema auch die Zusammenfassung unter Human Operated Ransomware | Microsoft Docs

Kommentare

9 Antworten zu „Kein Mitleid mit Ransomware“

[…] auf einem beliebigen Gerät zulassen, dabei aber ausreichend abgesichert um Datenabfluss (oder z.B. Ransomware) zu […]

[…] schon in verschiedenen anderen Blogposts das Thema Zero-Trust (ZT) aufgegriffen (Jurassic Park, Ransomware, BYOD,…).In diesem Post möchte ich herausarbeiten was ZT für die Infrastruktur bedeutet und […]

[…] Natürlich bleibt das Risiko Ransomware – über die Abwehrmaßnahmen habe ich schon geschrieben, insbesondere in „Kein Mitleid mit Ransomware”! […]

[…] Kein Mitleid mit Ransomware […]

[…] den Dingen, die ich zum Beispiel schon in meinem Beitrag „kein Mitleid mit Ransomware“ beschrieben habe, gibt es noch einen weiteren sehr einfachen Weg die generelle Bedrohung […]

[…] meisten Kunden sind (leider) noch nicht mal in der Lage sich vor Ransomware (btw. „kein Mitleid mit Ransomware!“) zu schützen, wie soll dann eine derart kritische Infrastruktur geschützt […]

[…] Kein Mitleid mit Ransomware […]

[…] Schutz vor Ransomware! Durch den o.g. Punkt 5 ist es ein Leichtes wenn doch mal Dokumente ungewollt durch Ransomware verschlüsselt worden sind einfach auf eine unverschlüsselte Version zurück zu gehen. Ich habe kein Mitleid mit jemandem, der durch Ransomware (normale) Dokumente verliert. Das ist einfach nicht mehr nötig im Jahr 2019!=> Kein Mitleid mit Ransomware […]

[…] habe das in meinem Blogpost Kein Mitleid mit Ransomware ausgiebig erklärt, bitte gerne noch einmal lesen! 😉 (Und mal aus dem Nähkästchen geplaudert, […]